- AWS Introduction

- AWS Overview

- Tạo Tài Khoản AWS Miễn Phí

- The First Setting - AWS

- Tạo AWS Budget

- IAM Service

- Identity And Access Management (IAM) - Overview

- Thực Hành: Buộc Người Dùng IAM Bật MFA Trước Khi Sử Dụng Dịch Vụ AWS

- EC2 Service - Foundation

- AWS EC2 Service - Overview

- AWS EC2 Service - Network & Security

- EC2 Service - EC2 Fleet

- Elastic Block Store (EBS)

- Elastic File System (EFS)

- Thực Hành: EFS - Cách Triển Khai EFS Và Access Points Với Nhiều EC2

- So Sánh EBS Và EFS

- EC2 Service - Elastic Load Balancing & Auto Scaling Group

- Giới Thiệu Elastic Load Balancing

- Classic Load Balancers

- Application Load Balancer

- Network Load Balancer & Gateway Load Balancer

- So Sánh Giữa Classic, Application, Network, và Gateway Load Balancers

- Auto Scaling Group in AWS

- Thực Hành: Triển khai Ứng Dụng Laravel Với Auto Scaling Và Load Balancing Trên AWS

- S3 Service

- AWS S3 Service

- S3 Service - Features

- Thực Hành: Triển Khai Upload File Lên S3 Bằng Laravel Và Multipart Upload

- Thực Hành: Upload Files Vào S3 Từ EC2 Instance Với IAM Role Cho Laravel App Production

- RDS, Aurora & ElastiCache

- AWS Relational Database Service

- Thực Hành - Kết Nối RDS Private Tới EC2 Instance Và Lambda Function (Nodejs)

- Thực Hành: RDS Service - Blue/Green Deployments

- AWS Aurora Service

- Thực Hành: Triển Khai Master - Slave Trong Laravel Sử Dụng Read Replica Amazon RDS

- VPC

- Virtual Private Cloud (VPC)

- Virtual Private Cloud (VPC) - Phần 2

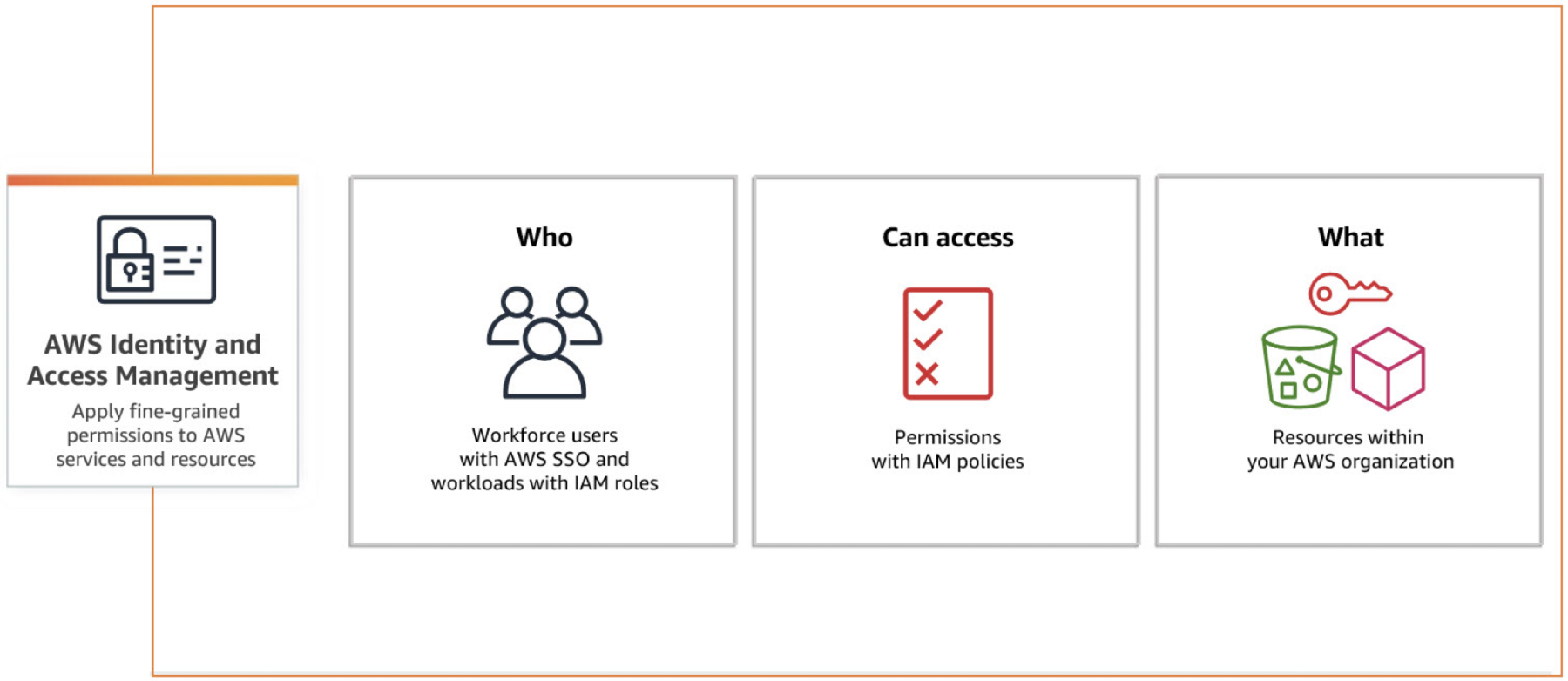

IAM là gì

Trong AWS, "IAM" là viết tắt của "Identity and Access Management" (Quản lý Danh tính và Truy cập), là một dịch vụ quan trọng trong hệ thống của Amazon Web Services (AWS). IAM cho phép bạn quản lý các tài khoản người dùng và cấp quyền truy cập vào các tài nguyên của AWS như máy chủ ảo (instances), dịch vụ lưu trữ (storage services), cơ sở dữ liệu (databases), và nhiều hơn nữa. Bằng cách sử dụng IAM, bạn có thể tạo ra và quản lý các tài khoản người dùng, gán các quyền truy cập cụ thể cho từng người dùng hoặc nhóm người dùng, và kiểm soát cách mà họ có thể tương tác với các dịch vụ AWS. Điều này giúp bảo mật và quản lý hệ thống của bạn hiệu quả hơn trong môi trường đám mây của AWS.

- Viết tắt của Identity and Access Management (Quản lý Danh tính và Truy cập).

- Là một dịch vụ giúp kiểm soát truy cập vào các tài nguyên của AWS.

- Tất cả hóa đơn của người dùng IAM sẽ được tính vào tài khoản gốc.

- Global service.

- Price: free

Features

Components

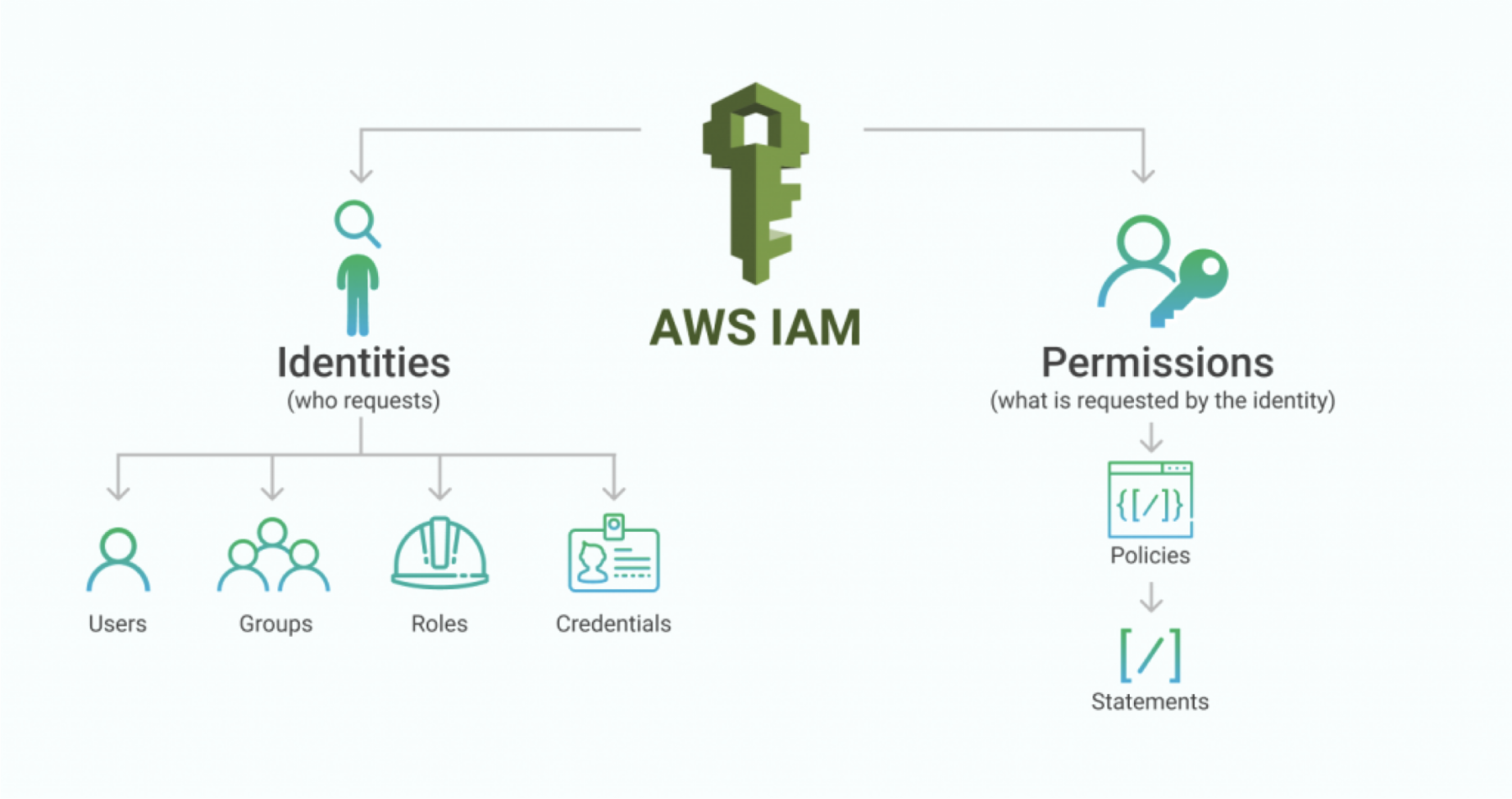

IAM trong AWS có hai thành phần chính là Identities (Danh tính) và Permissions (Quyền truy cập)

1. Identities (Danh tính):

-

Users: Root User, IAM User, Federating existing user

-

IAM Group

-

IAM Role / Temporary security credentials

-

AWS Resource (S3, EC2, application, …)

- AWS Resource (Tài nguyên AWS): Bao gồm các dịch vụ như S3 (Simple Storage Service), EC2 (Elastic Compute Cloud), các ứng dụng và dịch vụ khác. Bạn có thể sử dụng IAM để quản lý quyền truy cập của người dùng và nhóm vào các tài nguyên này.

Users

-

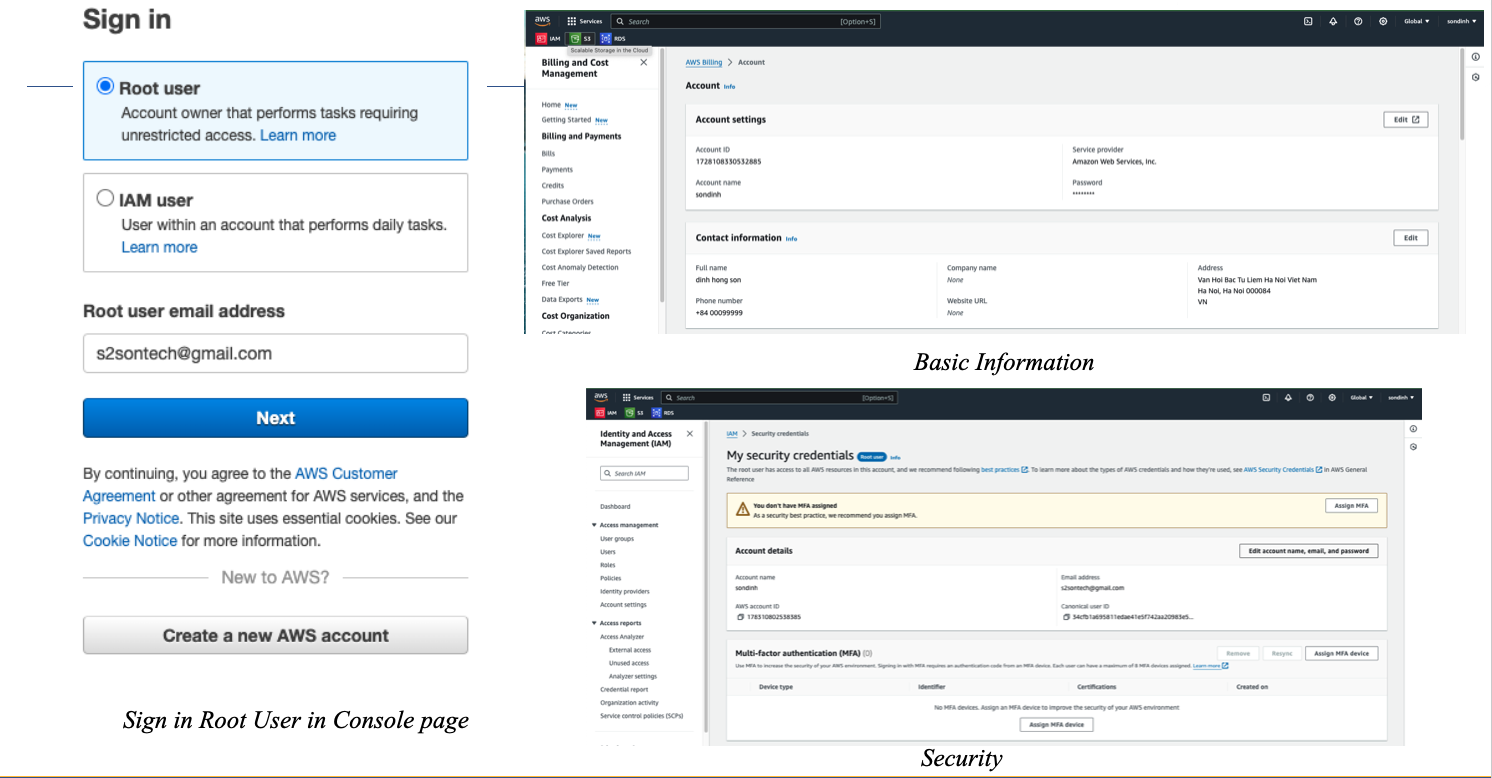

- Root User: Đây là tài khoản quản trị chính của AWS và có quyền truy cập đầy đủ vào tất cả các dịch vụ và tài nguyên trong tài khoản AWS. Root user được tạo khi bạn mở tài khoản AWS và nên được bảo mật cẩn thận. Dưới đây là một số tóm tắt về root user:

- Login with email & password for Web UI

- Access key for programming (access key ID + a secret access key)

- Full Permissions

- Best Practices

- Không đăng nhập thường xuyên, chỉ đăng nhập khi bạn cần authorize the User, view & pay billing

- Nên tạo MFA và xoá access key (tránh hacker scan)

- Nên tạo 1 IAM Group & IAM User and gán quyền admin để thay thế cho Root user.

- Set Password policy for IAM User

-

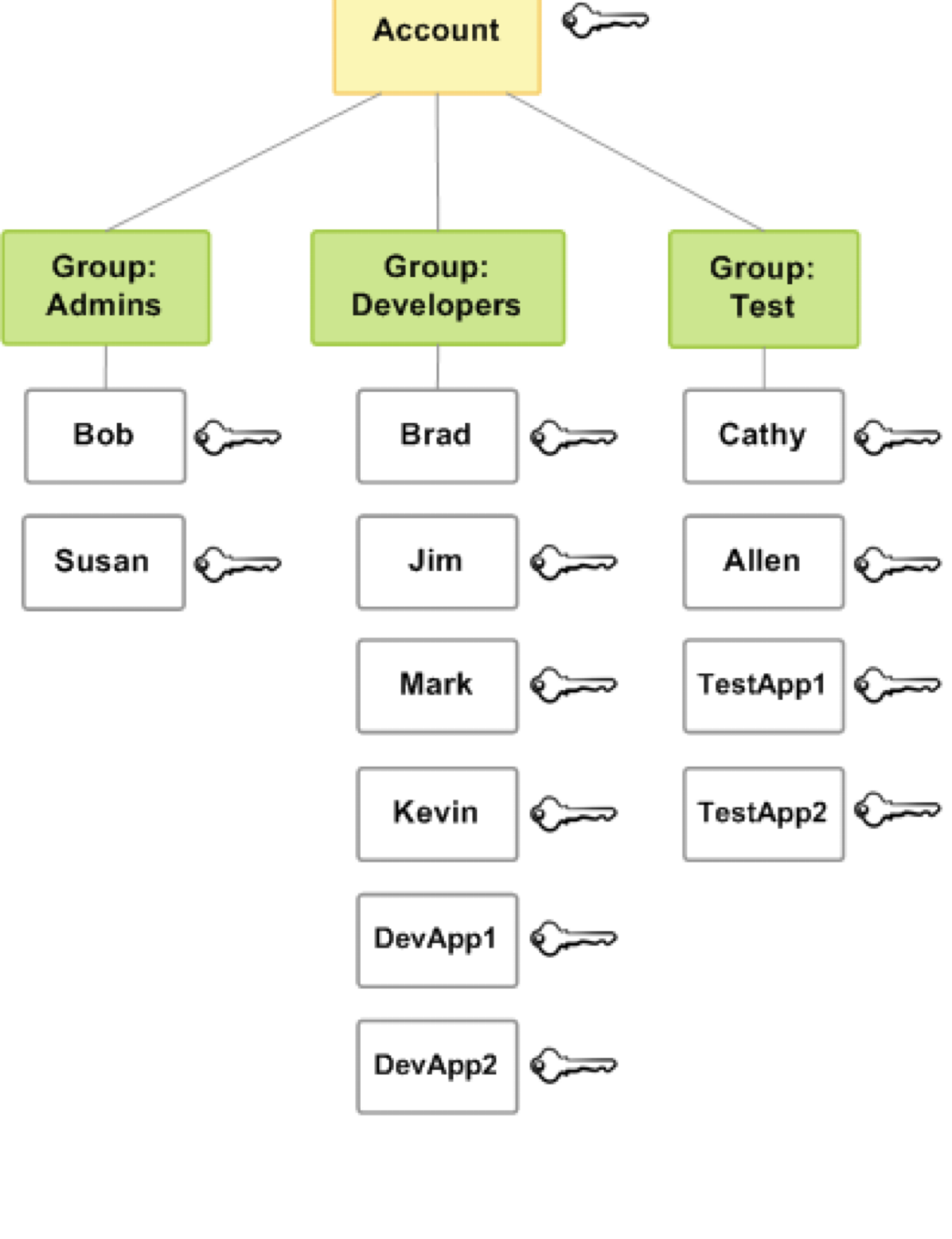

IAM User: Người dùng được tạo trong AWS IAM, có thông tin đăng nhập riêng và được cấp quyền truy cập cụ thể theo policies. IAM user có thể có quyền truy cập vào các tài nguyên AWS theo những policies được gán cho họ.

- Đăng nhập với username & password cho Web UI

- Access key for programming (access key ID + a secret access key)

- Limit permissions

- Mỗi người dùng IAM sẽ độc lập với nhau.

- Best Practices

- Mỗi IAM user đại diện một person, application, service.

- Long-term

- Đăng nhập với username & password cho Web UI

-

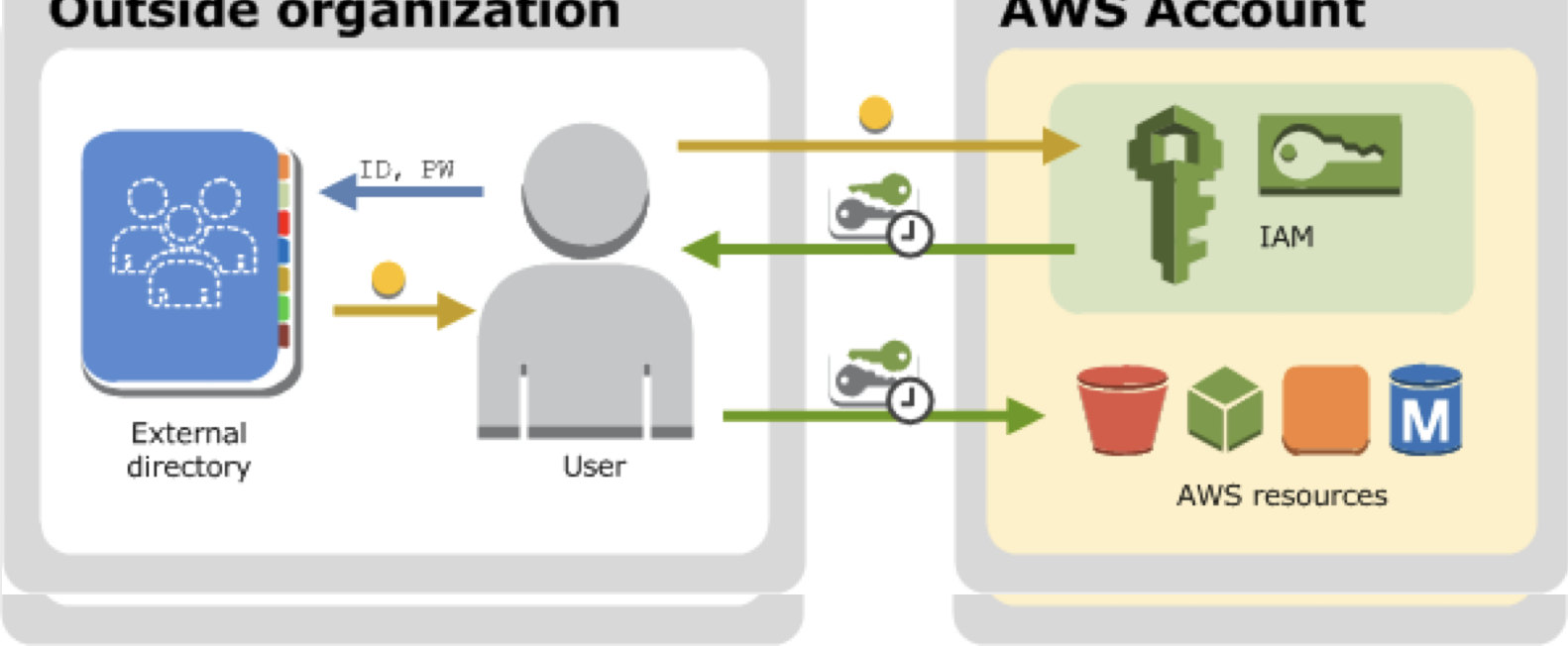

Federating Existing User (Liên kết người dùng hiện có): Trong trường hợp bạn muốn cho phép người dùng từ một dịch vụ danh tính bên ngoài (như Active Directory, Google Workspace, v.v.) truy cập vào tài khoản AWS, bạn có thể liên kết người dùng này bằng cách sử dụng IAM Roles hoặc các phương pháp xác thực khác.

- Login via Single Sign-On (SSO) ( don’t create IAM User )

- Usecases

- Login with Amazon, Facebook, Google, any OpenID Connect (OIDC), ...

- Login with company’s account

- Root User: Đây là tài khoản quản trị chính của AWS và có quyền truy cập đầy đủ vào tất cả các dịch vụ và tài nguyên trong tài khoản AWS. Root user được tạo khi bạn mở tài khoản AWS và nên được bảo mật cẩn thận. Dưới đây là một số tóm tắt về root user:

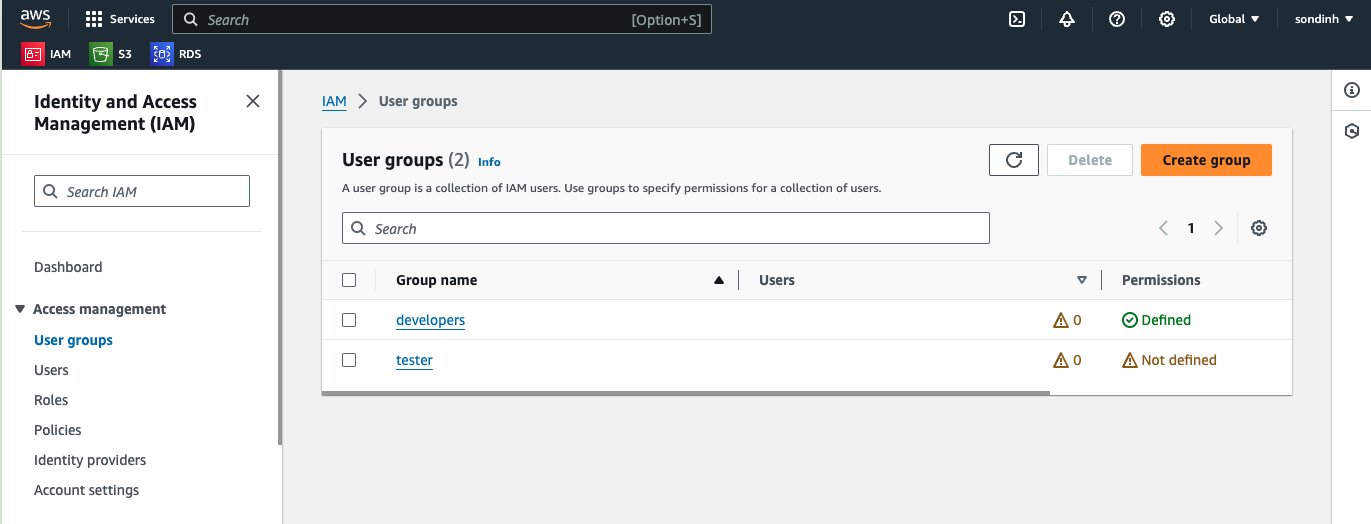

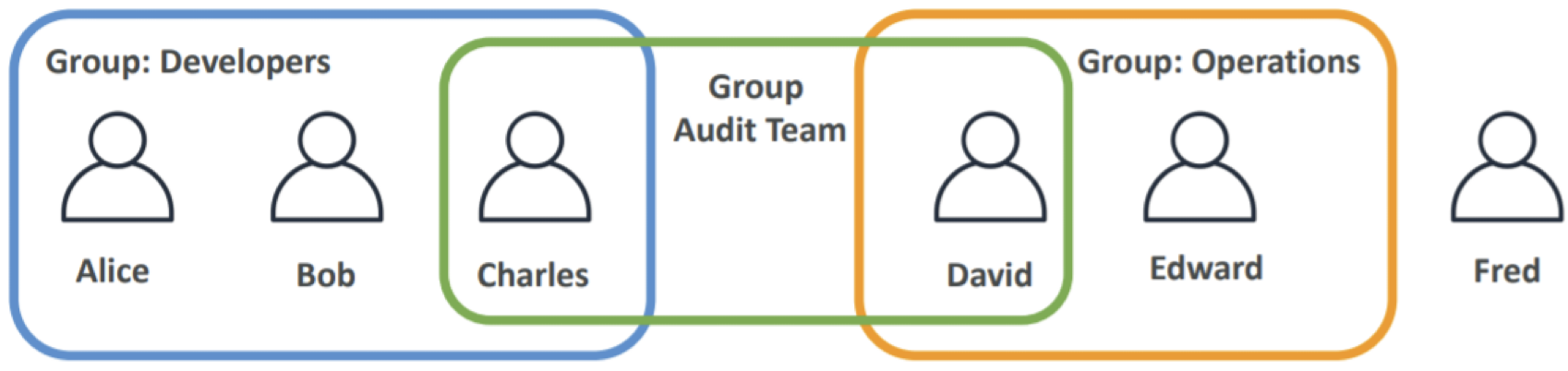

IAM Group

- IAM Group (Nhóm IAM): Một tập hợp của các IAM users, cho phép bạn quản lý quyền truy cập cho một nhóm người dùng cùng một lúc. Bạn có thể gán policies cho một nhóm và tất cả các người dùng trong nhóm đó sẽ được hưởng quyền truy cập được định nghĩa trong policies.

-

-

Có thể có nhiều Nhóm IAM.

-

Một user có thể thuộc nhiều group

-

Best Practices

-

Mỗi người dùng trong group thường có policies giống nhau

- Một người dùng có thể thuộc nhiều groups

-

-

-

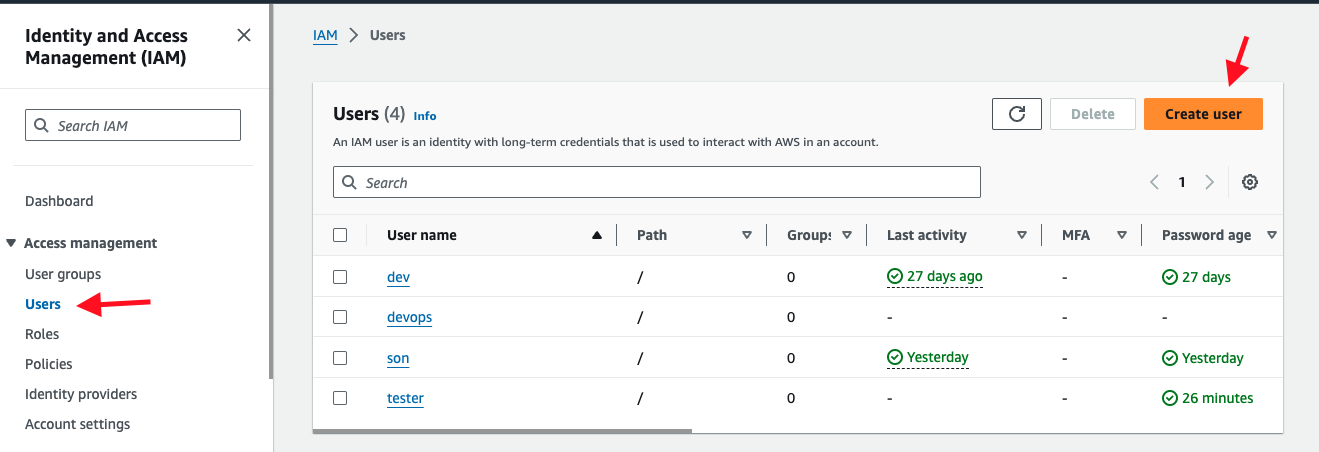

Thực hành 1

Chúng ta sẽ cùng nhau đi thực hành từng phần một để hiểu vê IAM nhé! Vì nếu thực hành cả sẽ dẫn đến việc khó nhớ và không học được nhiều! Dưới đây là những phần chúng ta cần phải thực hành cho phần thực hành một này.

-

Create User & Group

-

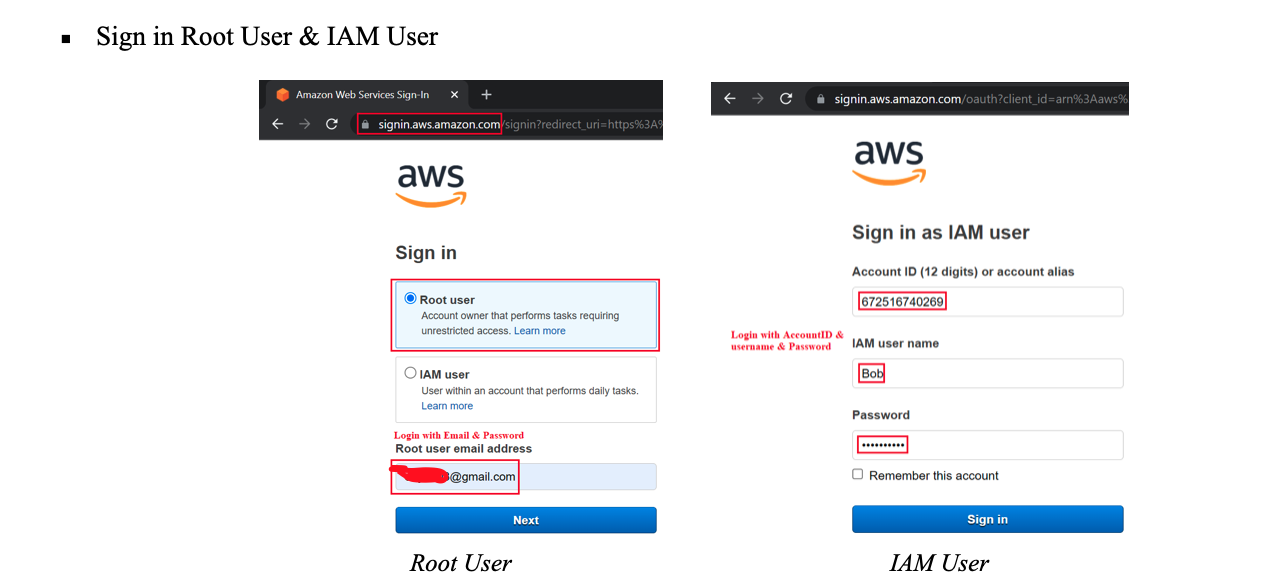

Sign in Root User & IAM User in Console

-

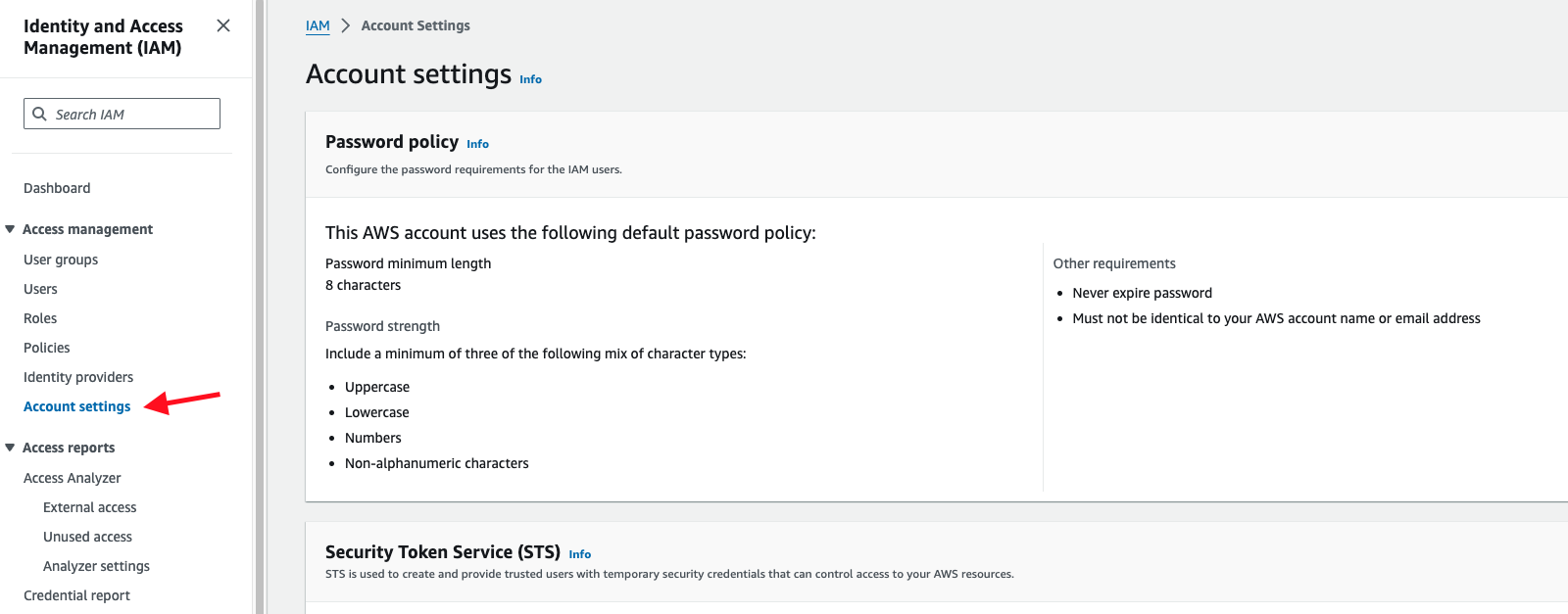

Password Policy

-

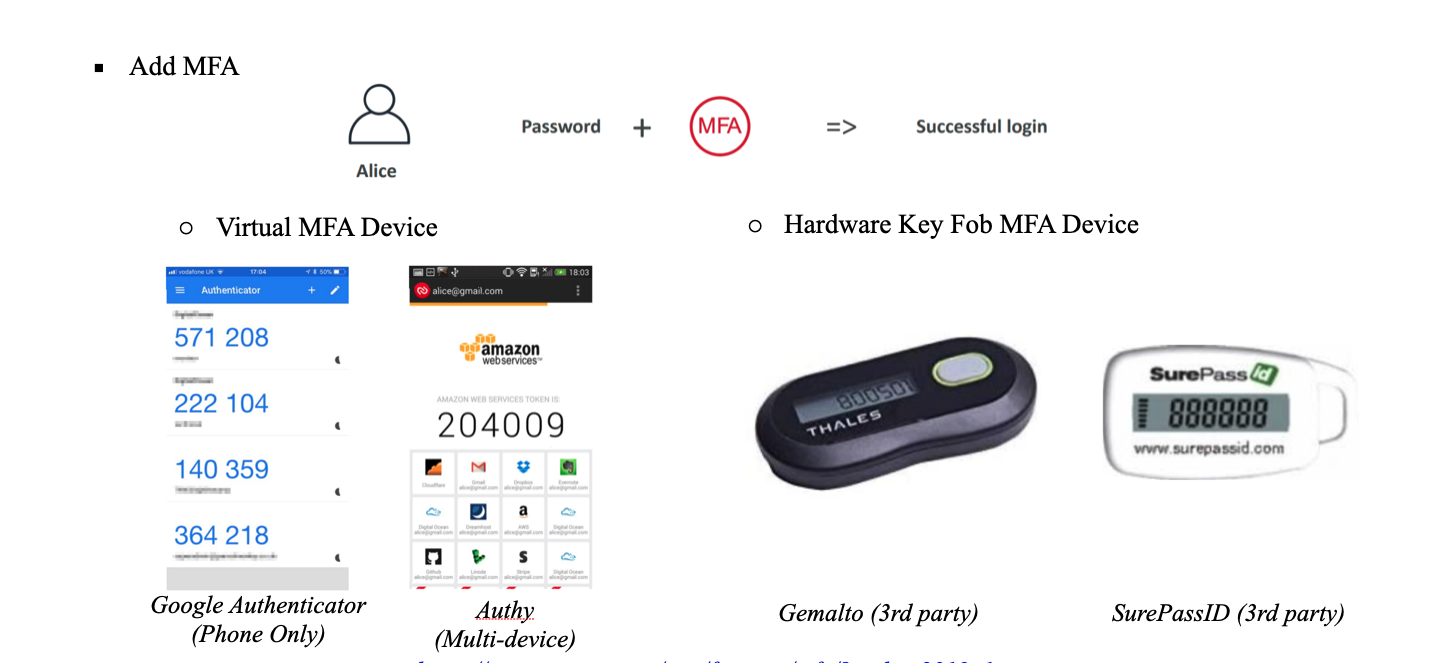

Add MFA

-

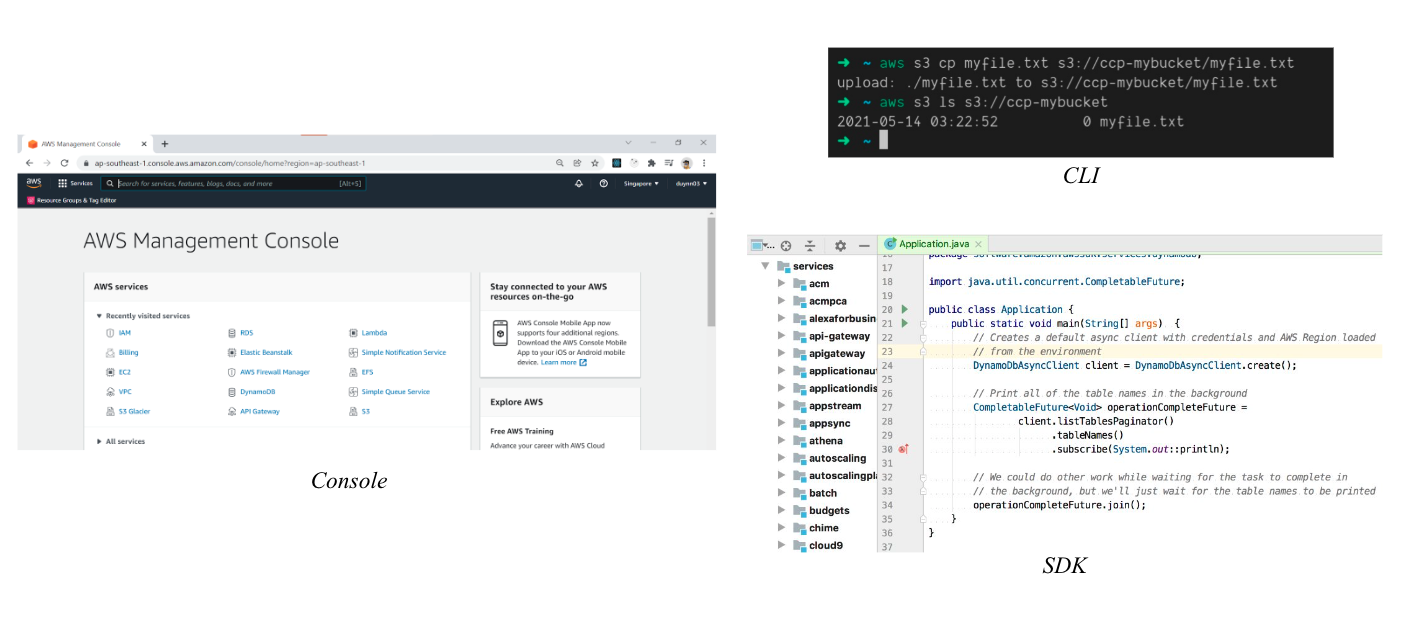

Access user via Console, CLI, SDK

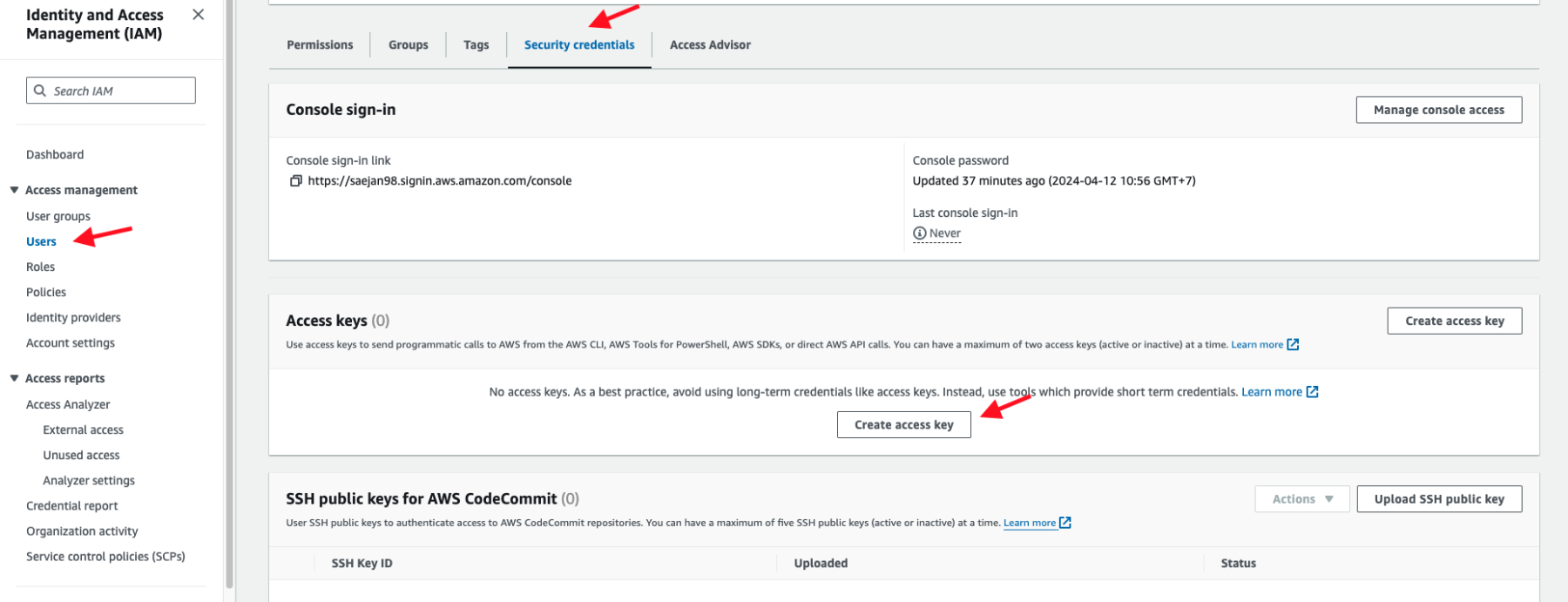

- Đăng nhập vào AWS Management Console với tài khoản Root user.

- Trong Management Console, điều hướng đến dịch vụ IAM.

- Chọn "Users" từ menu bên trái.

- Nhấp vào "Add User" để tạo người dùng mới.

- Điền tên người dùng và chọn các tùy chọn truy cập cần thiết (chẳng hạn như truy cập qua API, CLI hoặc console).

- Chọn "Add user to group" và chọn một nhóm đã tồn tại hoặc tạo nhóm mới.

- Chọn "Next: Tags" để thêm thẻ tùy chọn.

- Chọn "Next: Review" để xem lại cài đặt.

- Nhấp vào "Create user" để hoàn tất việc tạo người dùng.

- Root User:

- Sử dụng thông tin đăng nhập của tài khoản root (email và mật khẩu) để đăng nhập vào AWS Management Console.

- IAM User:

- Sử dụng URL đăng nhập của tài khoản AWS của bạn (thường có dạng https://account-id.signin.aws.amazon.com/console).

- Sử dụng tên người dùng IAM và mật khẩu để đăng nhập vào console.

- Trong AWS Management Console, điều hướng đến dịch vụ IAM.

- Chọn "Account settings" từ menu bên trái.

- Trong phần "Password Policy", nhấp vào "Change password policy".

- Cấu hình các yêu cầu mật khẩu như độ dài, ký tự đặc biệt, số lần thay đổi mật khẩu tối thiểu, v.v.

- Nhấp vào "Apply changes" để lưu chính sách mật khẩu mới.

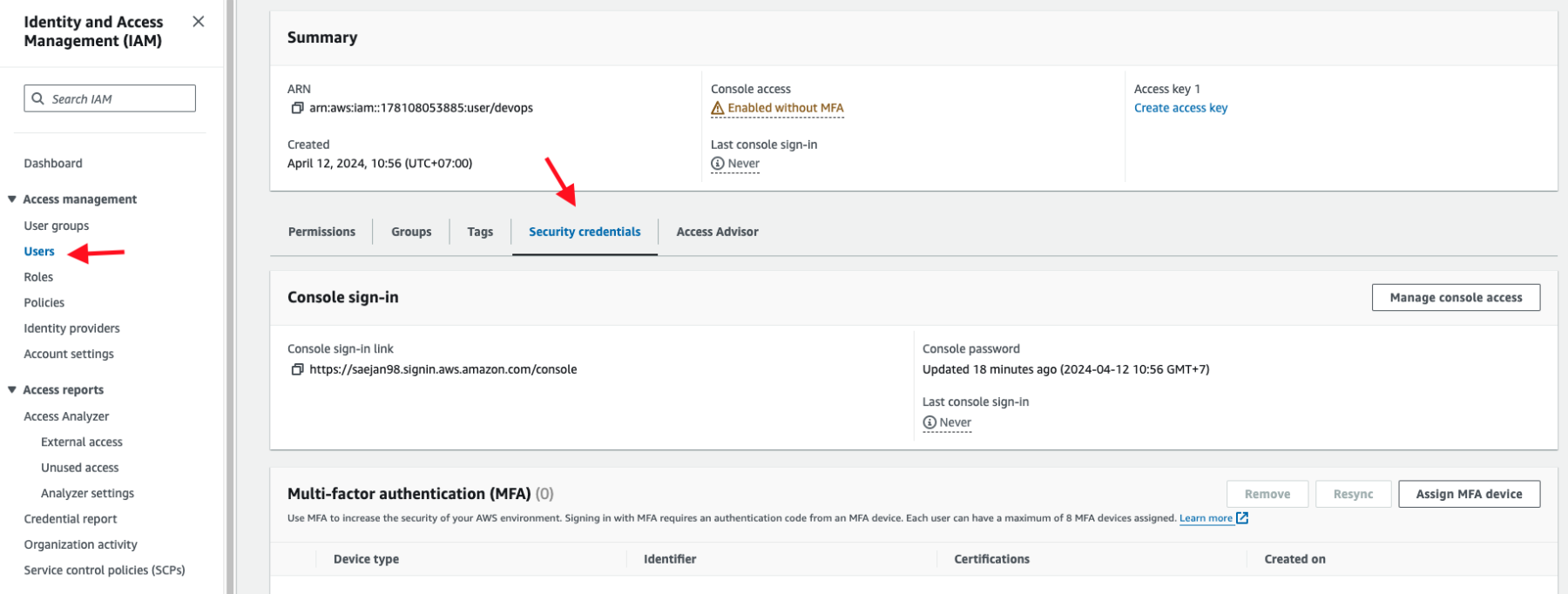

- Trong AWS Management Console, điều hướng đến dịch vụ IAM.

- Chọn "Users" từ menu bên trái.

- Chọn tên người dùng bạn muốn thêm MFA.

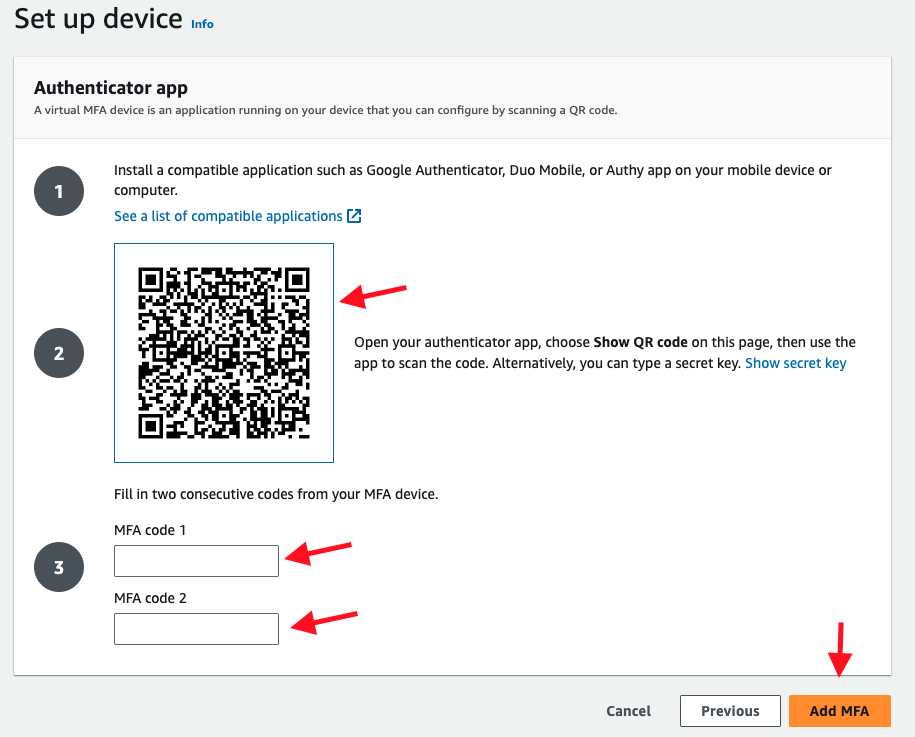

- Trong phần "Security credentials", tìm tùy chọn "Assign MFA device" và nhấp vào đó.

- Chọn loại thiết bị MFA (thường là ứng dụng trên điện thoại thông minh).

- Làm theo hướng dẫn để cấu hình và liên kết thiết bị MFA với người dùng.

- Nhấp vào "Assign" để hoàn tất quá trình cài đặt MFA.

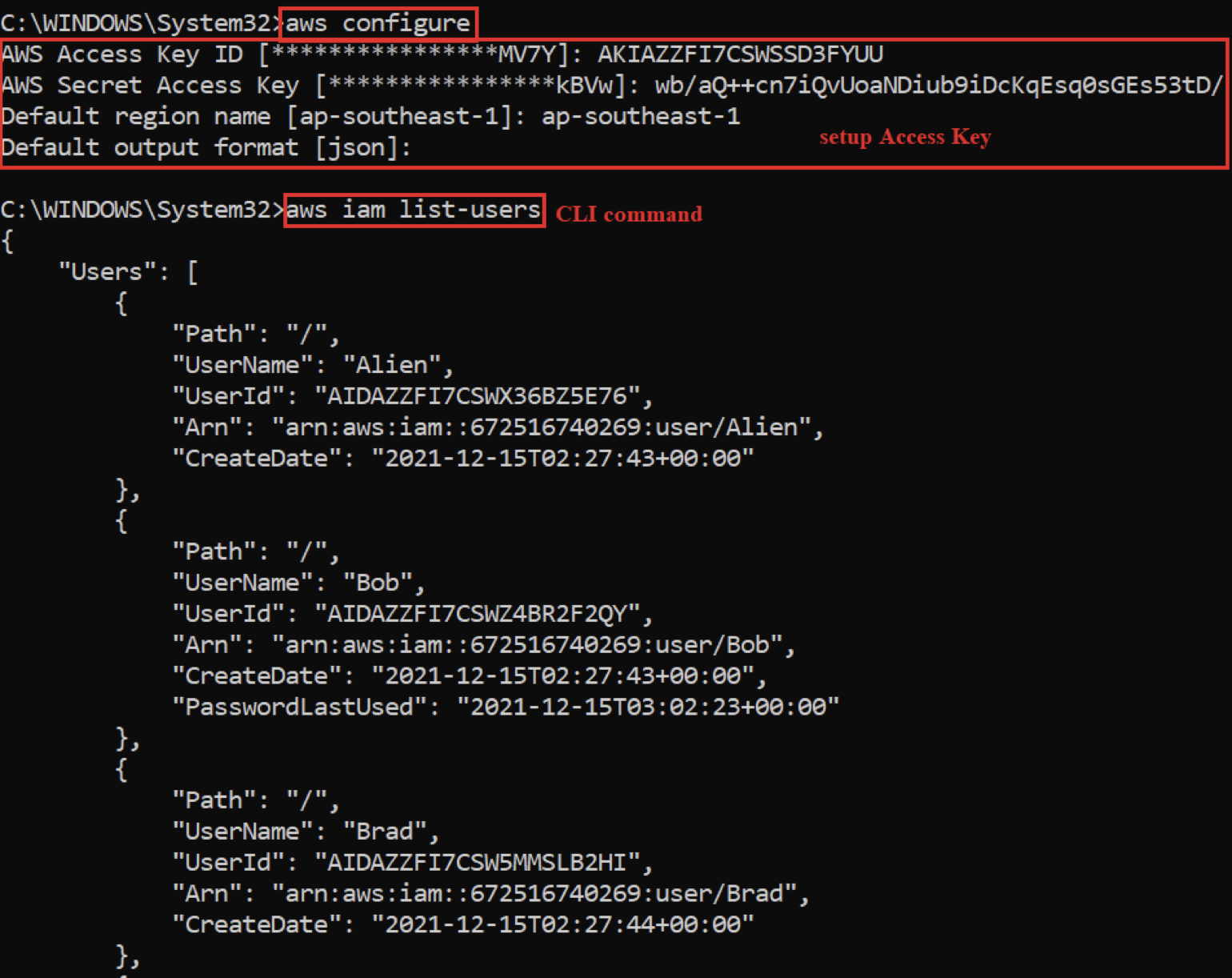

- Console: Đăng nhập vào AWS Management Console bằng thông tin đăng nhập của IAM user để truy cập giao diện web và quản lý tài nguyên.

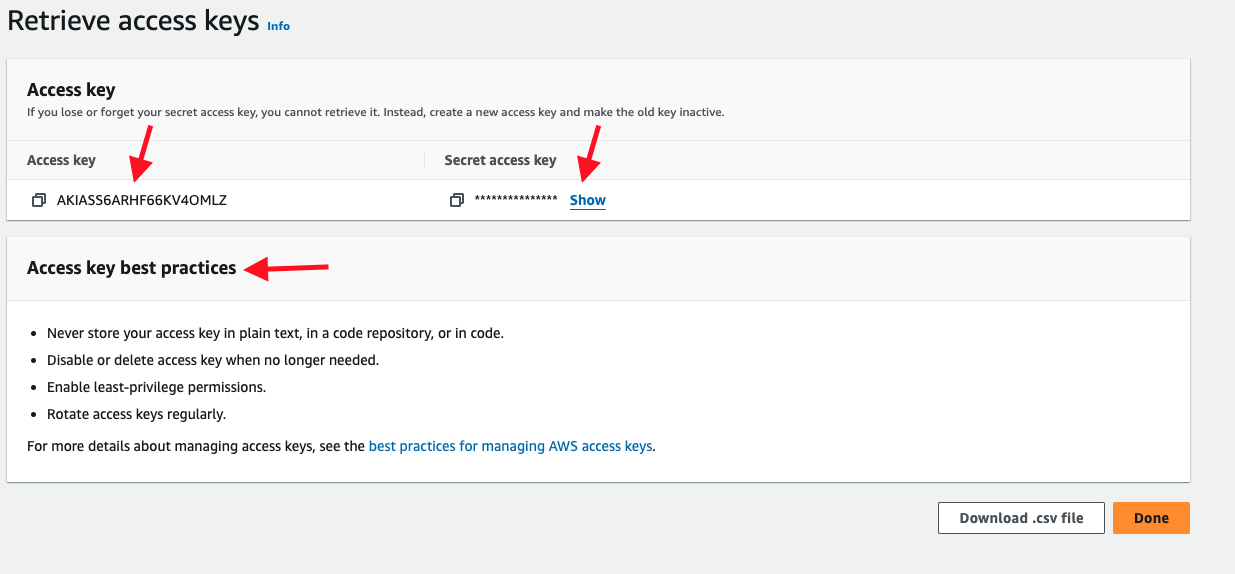

- CLI: Cài đặt AWS CLI và cấu hình thông tin đăng nhập IAM user bằng cách sử dụng lệnh aws configure. Nhập Access Key ID, Secret Access Key, vùng và định dạng đầu ra.

- SDK: Trong ứng dụng, cài đặt SDK cho ngôn ngữ lập trình bạn đang sử dụng (ví dụ: AWS SDK for Python, AWS SDK for Java, v.v.). Sử dụng thông tin đăng nhập IAM user (Access Key ID và Secret Access Key) để cấu hình SDK và bắt đầu tương tác với tài nguyên AWS từ ứng dụng của bạn.

- Get Access Key

- Rotate all your keys often

- Never share IAM users & Access Keys

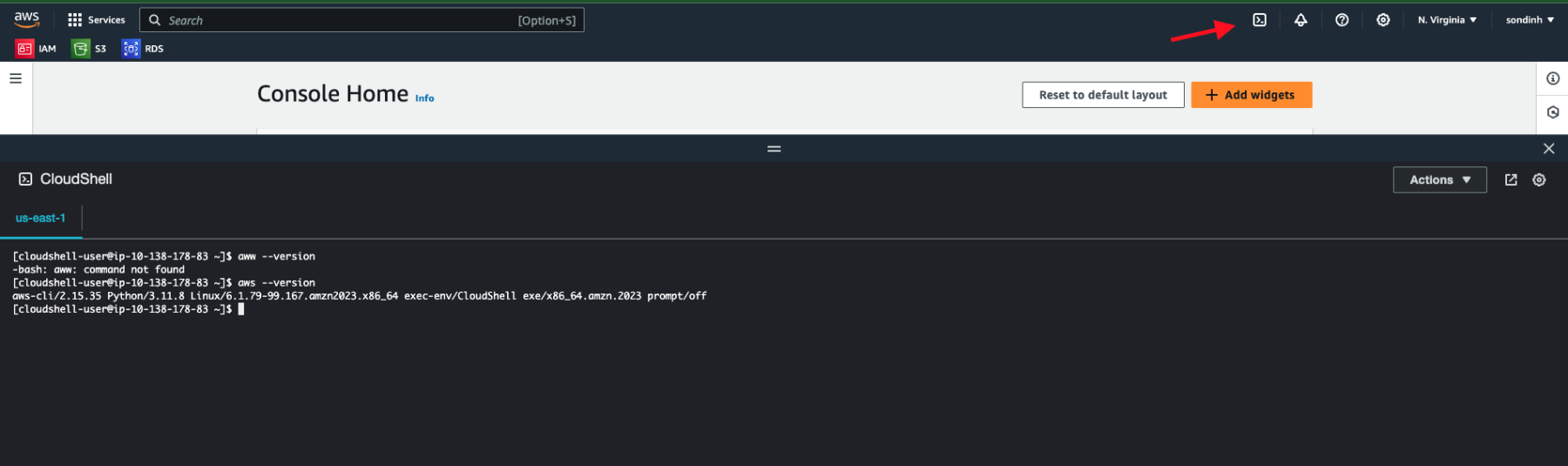

- Sử dụng terminal

- Sử dụng trên Cloudshell

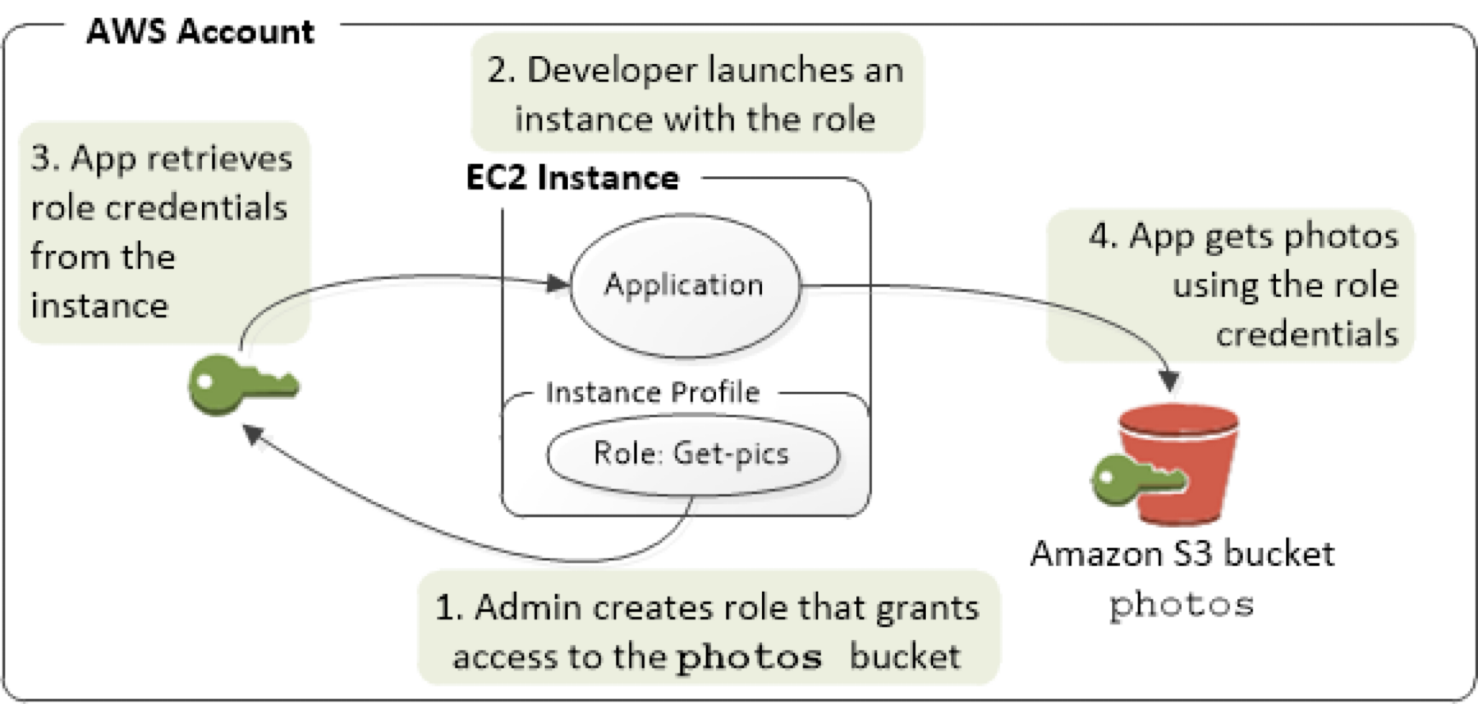

IAM Role

IAM Role và Temporary security credentials

IAM Role (Vai trò IAM): Vai trò được sử dụng để cấp quyền truy cập cho các ứng dụng hoặc dịch vụ của AWS (ví dụ như EC2 hoặc Lambda) và cũng có thể được sử dụng để cấp quyền truy cập tạm thời cho người dùng (ví dụ như qua STS).

-

Không cần username & password, access key

-

Is a set of policies (Là tập hợp các policies)

-

Can be reuse (Có thể tái sử dụng)

-

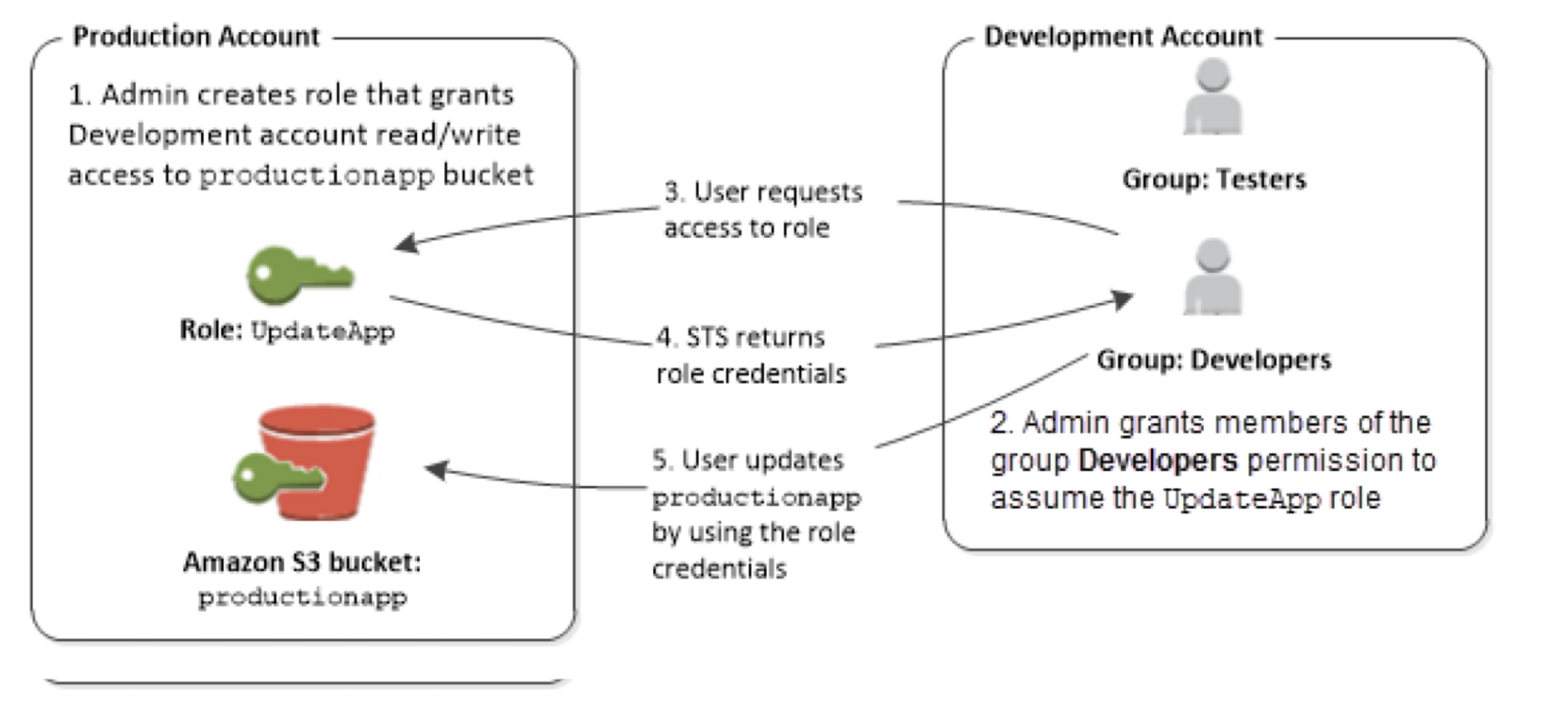

Usecases

- Grant permission for

- AWS Service

- Other Account (Not for IAM User, IAM Group), 3rd party

- Federating existing users, Web Identity

- Grant permission for

- Nguyên lý hoạt động

- Allows AWS services (EC2, Lambda, S3 ...) to execute actions on behalf of (thay mặt) the root user nó sẽ an toàn hơn so với việc access key cho EC2..

- Allow other accounts or 3rd party to access resources

- Allows AWS services (EC2, Lambda, S3 ...) to execute actions on behalf of (thay mặt) the root user nó sẽ an toàn hơn so với việc access key cho EC2..

Temporary Security Credentials (Thông tin xác thực bảo mật tạm thời): Thông tin xác thực được cấp thông qua IAM Role, cho phép truy cập tạm thời vào các tài nguyên AWS cho các người dùng hoặc dịch vụ mà không cần chia sẻ thông tin đăng nhập dài hạn.

- Đây là thông tin xác thực tạm thời, tự động hết hạn sau một khoảng thời gian.

- Tương tự như Role nhưng không thể sử dụng lại.

- Trường hợp sử dụng:

- Ngắn hạn (short-term).

- Sử dụng kết hợp với Liên kết người dùng hiện có để đăng nhập một lần (single sign-on).

Thực hành 2

Trong bài thực hành 2 này chúng ta sẽ cùng nhau thực hành về Role, nhưng với bài này các bạn sẽ khó thực hành với nó vì có một số services mà các bạn chưa biết nên sẽ rất khó nên mình viết nội dung bài thực hành ra đây, nhưng chúng ta sẽ quay lại ở bài sau:

-

Demo (NEXT LESSON)

-

Create policy

-

Create Role & attach policy to IAM Role

-

Assume IAM Role to AWS Service

-

Test

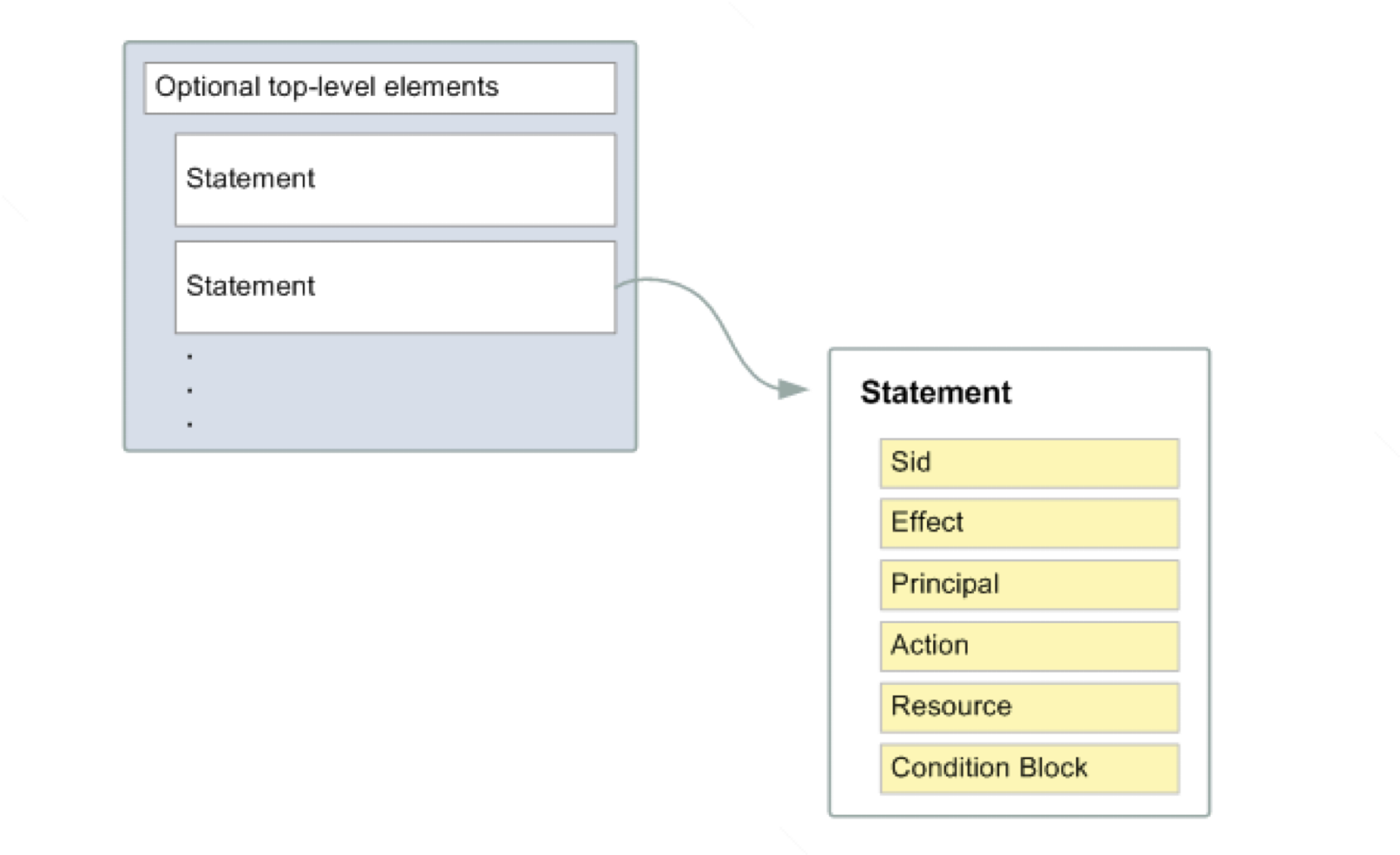

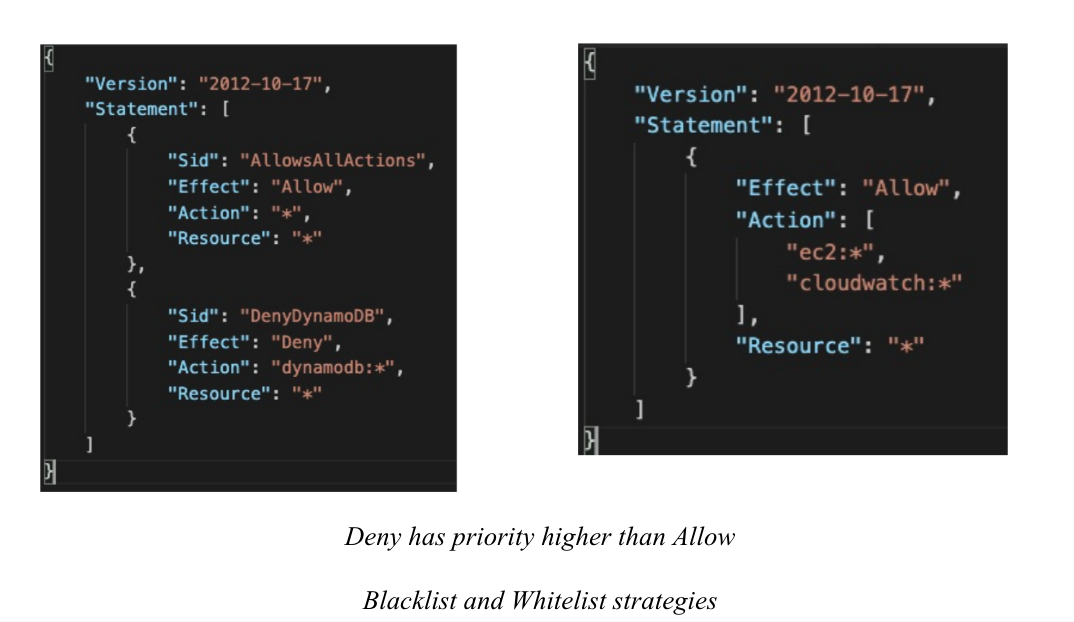

2. Permissions (Policies):

Policies

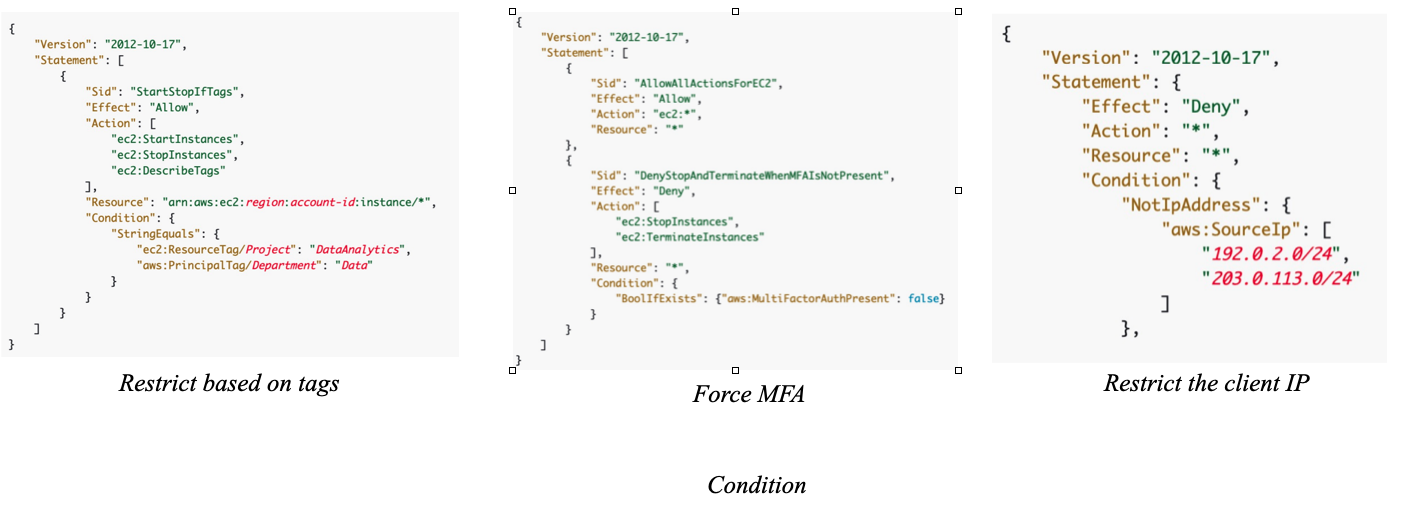

Trong AWS IAM, policies (chính sách) là các tài liệu định dạng JSON xác định quyền truy cập mà một danh tính (người dùng, nhóm, vai trò) có thể có đối với các tài nguyên AWS. Policies xác định các hành động mà một danh tính được phép thực hiện hoặc bị cấm thực hiện trên các tài nguyên, cũng như các điều kiện áp dụng cho các hành động đó.

-

Contains permissions that define the identity will take what action with the condition (Chứa các quyền xác định danh tính sẽ thực hiện hành động nào với điều kiện đó.)

-

Định dạng JSON.

-

Attach to multiple Identities & AWS resources (Được đính kèm vào nhiều Identities và tài nguyên AWS)

-

Can merge multiple policies together (Có thể hợp nhất nhiều policies lại với nhau)

-

Deny has priority higher than Allow (Lệnh Deny (Từ chối) có ưu tiên cao hơn lệnh Allow (Cho phép).

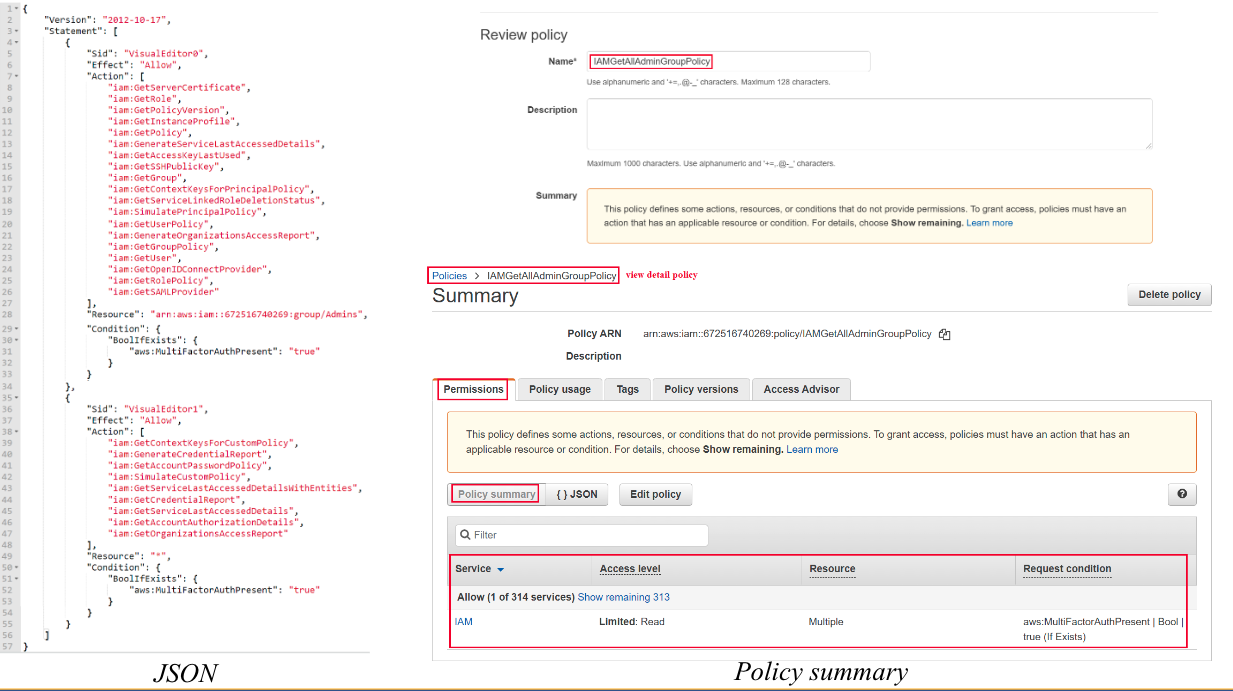

Structure của một pocily:

Cấu trúc của một pocily trong AWS IAM thường bao gồm một tập hợp các phần tử JSON xác định quyền truy cập của một danh tính vào các tài nguyên AWS. Dưới đây là cấu trúc cơ bản của một chính sách trong IAM:

{

"Version": "version_of_policy",

"Statement": [

{

"Sid": "statement_id",

"Effect": "Allow" hoặc "Deny",

"Principal": { "AWS": "identity_arn" },

"Action": "action_name" hoặc "NotAction": "not_action_name",

"Resource": "resource_arn",

"Condition": {

"condition_key": {

"operator": "condition_value"

}

}

}

]

}

Trong đó:

-

Version: Phiên bản của chính sách. Thường là "2012-10-17" cho các chính sách IAM hiện tại.

-

Statement: Mảng chứa một hoặc nhiều câu lệnh (statement), mỗi câu lệnh xác định quyền truy cập.

-

Sid: ID của câu lệnh (statement). Đây là một chuỗi tùy chọn dùng để xác định duy nhất một câu lệnh trong chính sách.

-

Effect: Xác định liệu câu lệnh là cho phép ("Allow") hoặc từ chối ("Deny") hành động.

-

Principal: Danh tính mà chính sách áp dụng. Ví dụ: ARN của người dùng, nhóm, vai trò hoặc dịch vụ.

-

Action / NotAction: Các hành động mà danh tính được phép thực hiện hoặc bị cấm thực hiện trên tài nguyên. Ví dụ: "s3:ListBucket" để cho phép liệt kê các đối tượng trong S3 hoặc "NotAction" để cấm một hành động cụ thể.

-

Resource: ARN của các tài nguyên AWS mà chính sách áp dụng.

-

Condition: Các điều kiện bổ sung áp dụng cho quyền truy cập, như giới hạn về thời gian trong ngày, địa chỉ IP nguồn, hoặc các thuộc tính khác.

-

Thực hành 3

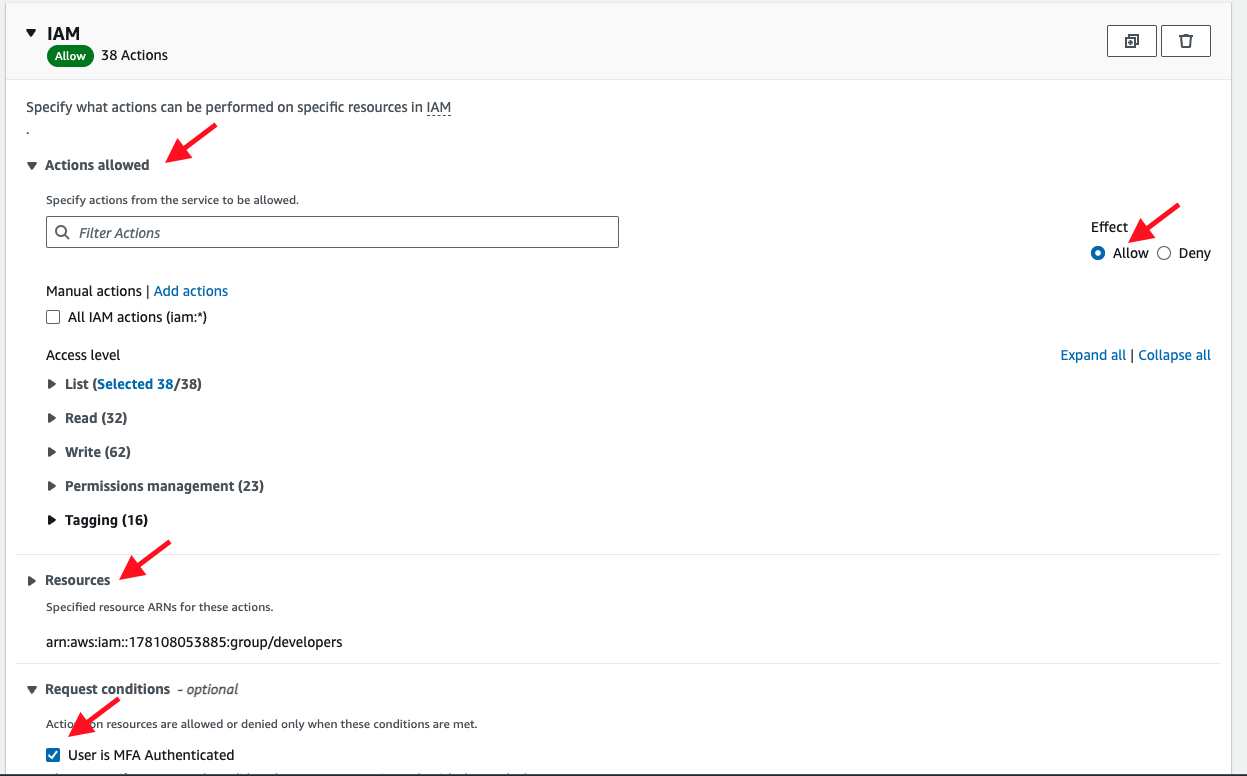

Demo Identity-based policy

-

Create policy

-

Attach policy to IAM User

-

Test

Dưới đây là các bước để tạo một chính sách, đính kèm chính sách đó vào IAM user và kiểm tra:

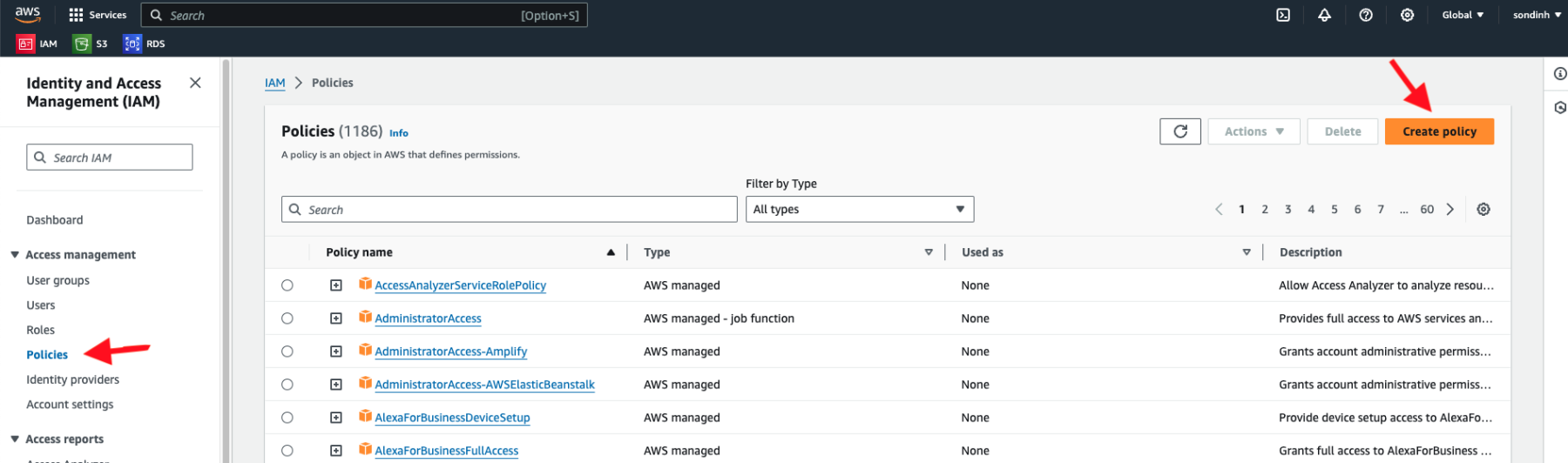

1. Create Policy (Tạo chính sách):- Đăng nhập vào AWS Management Console.

- Điều hướng đến dịch vụ IAM.

- Trong menu bên trái, chọn "Policies".

- Nhấp vào "Create policy" để bắt đầu quá trình tạo chính sách mới.

- Sử dụng trình thiết kế chính sách trực quan để chọn các hành động, tài nguyên và điều kiện mong muốn cho chính sách. Bạn cũng có thể dán mã JSON của chính sách nếu bạn đã chuẩn bị sẵn.

- Khi hoàn thành, nhấp vào "Next: Tags" để thêm thẻ tùy chọn vào chính sách.

- Nhấp vào "Next: Review" để xem lại chính sách.

- Kiểm tra lại chính sách và nhấp vào "Create policy" để hoàn tất quá trình tạo chính sách.

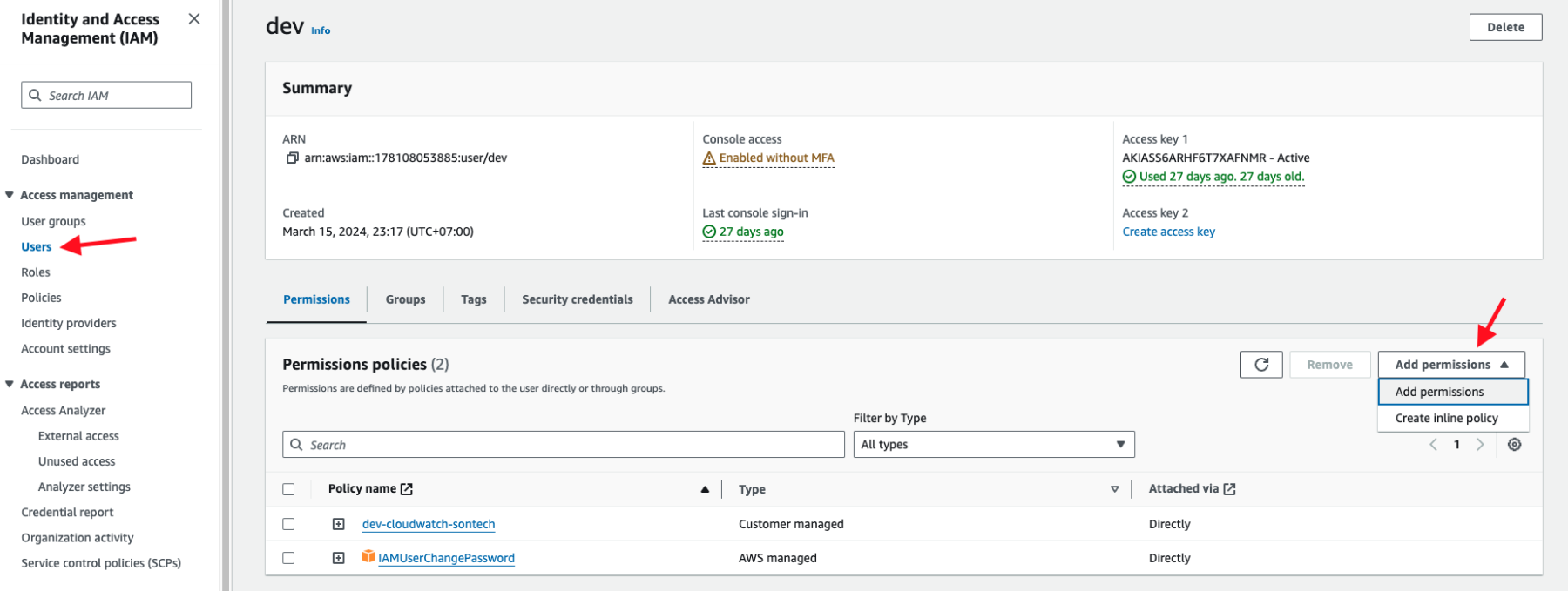

- Trong AWS Management Console, điều hướng đến dịch vụ IAM.

- Chọn "Users" từ menu bên trái.

- Chọn tên của IAM user mà bạn muốn đính kèm chính sách.

- Trong phần "Permissions" của IAM user, nhấp vào "Add permissions".

- Chọn "Attach policies directly".

- Trong danh sách các chính sách, tìm chính sách mà bạn đã tạo hoặc chính sách mà bạn muốn đính kèm vào IAM user.

- Chọn chính sách và nhấp vào "Next: Review".

- Xem lại lựa chọn và nhấp vào "Add permissions" để đính kèm chính sách vào IAM user.

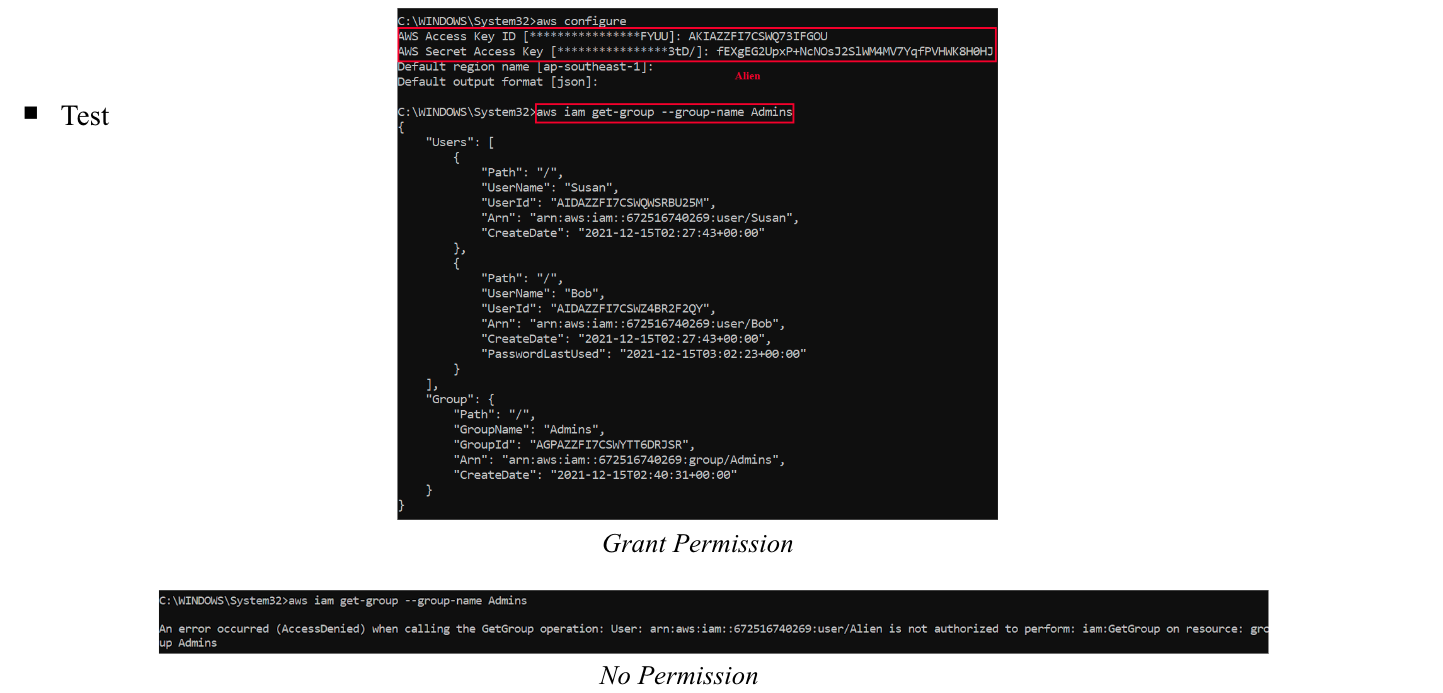

- Đăng nhập vào AWS Management Console bằng thông tin đăng nhập của IAM user mà bạn vừa đính kèm chính sách.

- Thử thực hiện các hành động được phép bởi chính sách trên các tài nguyên được chỉ định.

- Xác minh rằng IAM user có thể thực hiện các hành động mong muốn và bị từ chối các hành động không được phép bởi chính sách.

- Kiểm tra để đảm bảo rằng IAM user chỉ có quyền truy cập theo đúng chính sách và không thể truy cập các tài nguyên khác.

ARN

Amazon Resource Name (ARN) là một định danh duy nhất được sử dụng trong AWS để xác định các tài nguyên. Cấu trúc của một ARN theo một định dạng chuẩn:

arn:partition:service:region:account-id:resource-type/resource-nameTrong đó:

-

arn: Đây là tiền tố cho tất cả các ARN và là định danh cho Amazon Resource Name.

-

partition: Phân vùng của AWS mà tài nguyên thuộc về. Ví dụ, "aws" là phân vùng chính (tức là, toàn cầu), trong khi "aws-cn" là phân vùng dành riêng cho Trung Quốc, và "aws-us-gov" là phân vùng dành cho khu vực chính phủ Hoa Kỳ.

-

service: Dịch vụ AWS mà tài nguyên thuộc về, như s3, ec2, lambda, v.v.

-

region: Khu vực của tài nguyên. Ví dụ: us-east-1 hoặc eu-west-2. Đối với các dịch vụ toàn cầu như IAM, phần này có thể không có hoặc để trống.

-

account-id: Số ID của tài khoản AWS mà tài nguyên thuộc về.

-

resource-type/resource-name: Tài nguyên được xác định trong ARN. Điều này có thể bao gồm loại tài nguyên (ví dụ: bucket, function, instance) và tên của tài nguyên đó.

Dưới đây là một số ví dụ về ARN trong các dịch vụ khác nhau của AWS:

- S3 Bucket: arn:aws:s3:::my-bucket

- EC2 Instance: arn:aws:ec2:us-east-1:123456789012:instance/i-0123456789abcdef0

- Lambda Function: arn:aws:lambda:us-west-2:123456789012:function:my-function

Các ARN cung cấp một cách để xác định tài nguyên duy nhất trong hệ sinh thái AWS và được sử dụng trong nhiều ngữ cảnh khác nhau, bao gồm chính sách IAM, API, và nhiều công cụ và dịch vụ khác trong AWS.

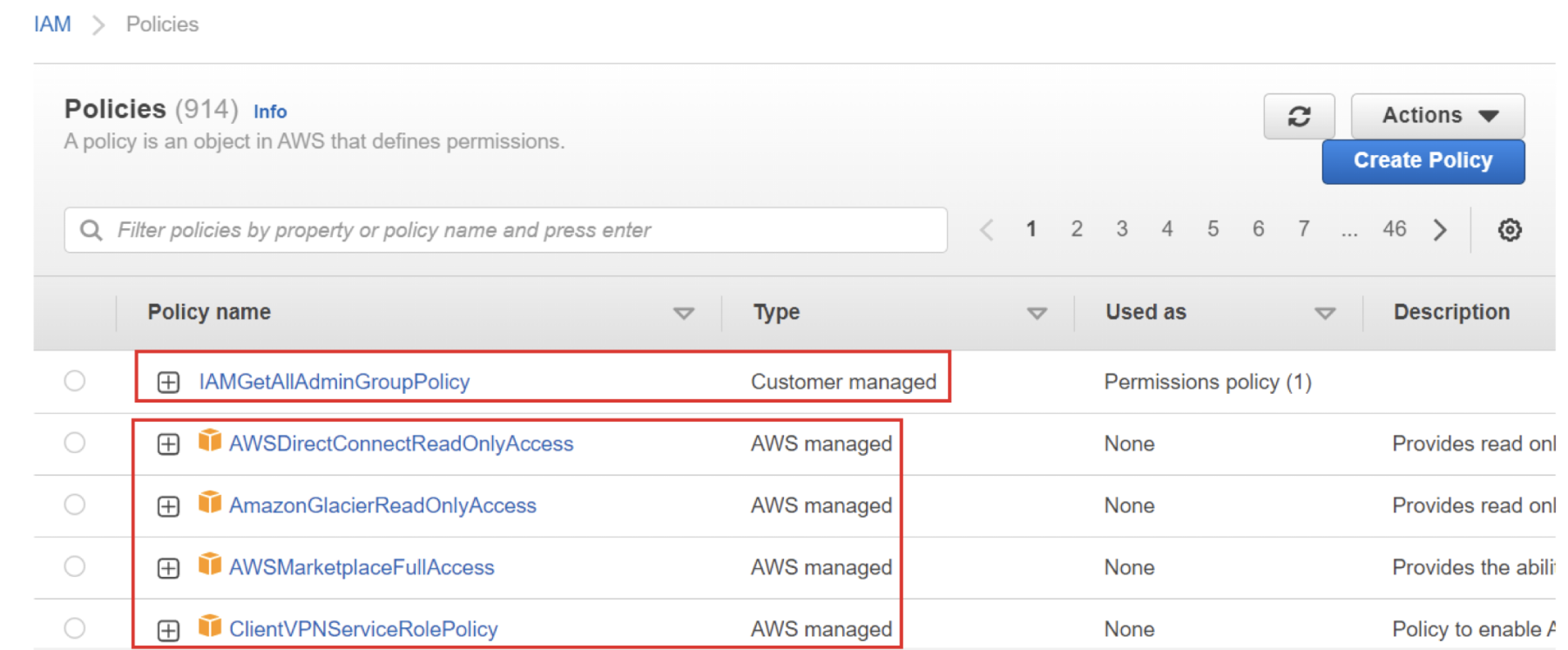

Policy Types

Trong AWS IAM, có một số loại chính sách khác nhau mà bạn có thể sử dụng để kiểm soát quyền truy cập vào các tài nguyên và dịch vụ AWS. Dưới đây là các loại chính sách chính trong IAM:

Managed Policies (Chính sách được quản lý):

- AWS Managed Policies (Chính sách do AWS quản lý): Đây là các chính sách được tạo sẵn bởi AWS để cung cấp quyền truy cập phổ biến và được sử dụng rộng rãi. Bạn có thể sử dụng các chính sách này như một cách nhanh chóng để cấp quyền cho người dùng, nhóm hoặc vai trò.

- Customer Managed Policies (Chính sách do client quản lý): Đây là các chính sách mà bạn tạo và quản lý trong tài khoản AWS của mình. Bạn có thể tùy chỉnh các chính sách này theo yêu cầu cụ thể của mình.

-

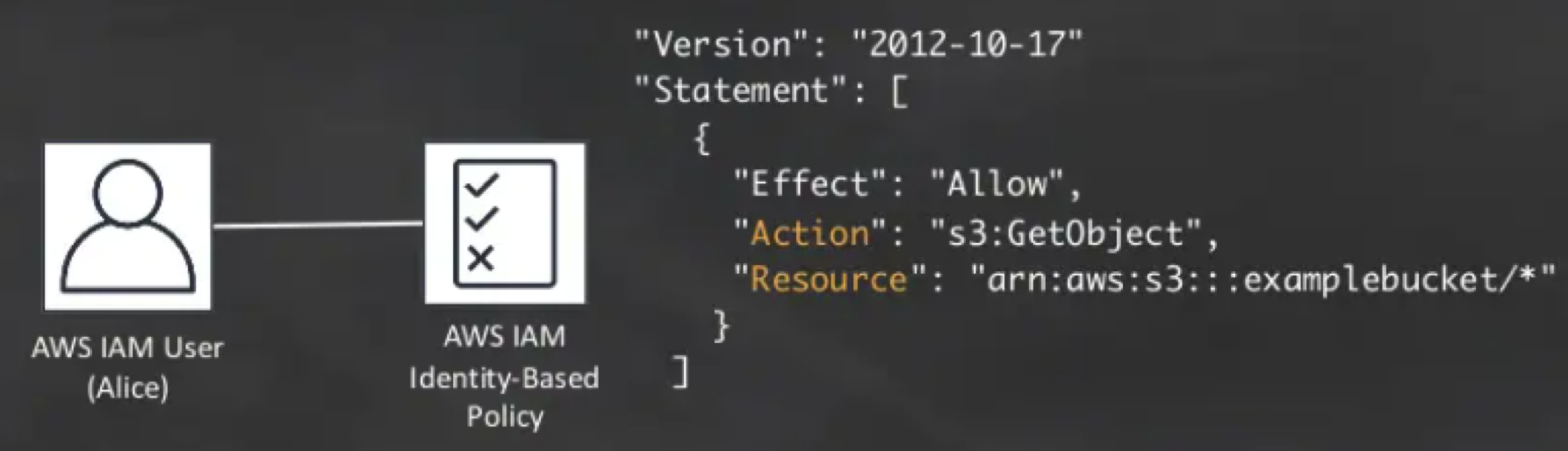

Identity-based policy (Chính sách dựa trên danh tính):

- Là các chính sách được đính kèm vào các danh tính như người dùng (User), nhóm (Group), hoặc vai trò (Role).

- Chính sách này xác định các hành động mà danh tính có thể thực hiện trên các tài nguyên AWS.

- Ví dụ: Một chính sách có thể được đính kèm vào một IAM user để cho phép user đó truy cập vào một S3 bucket.

-

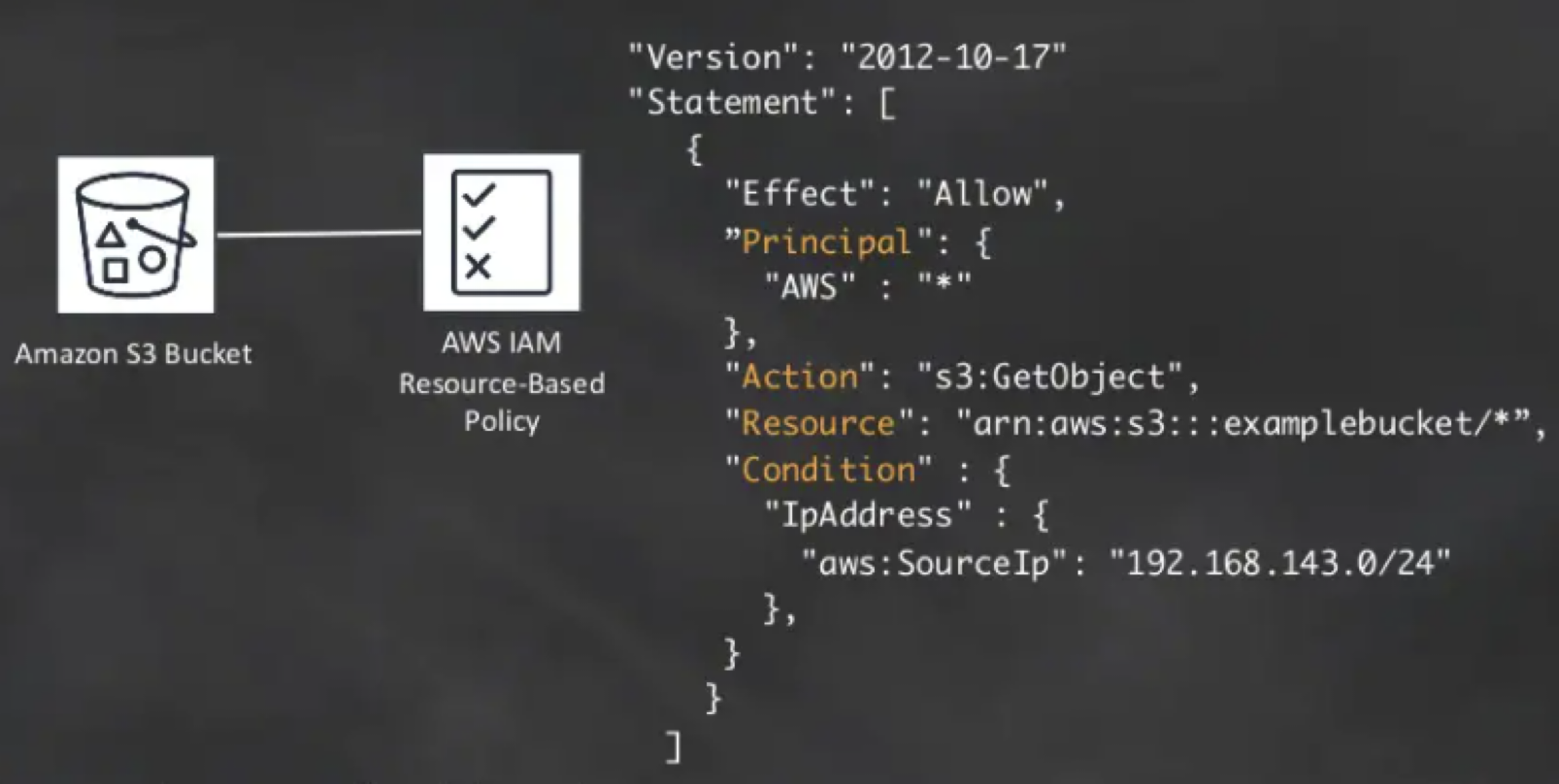

Resource-based policy (Chính sách dựa trên tài nguyên):

- Là các chính sách được đính kèm trực tiếp vào tài nguyên AWS, như S3 bucket, EC2 instance, IAM user, group, hoặc role.

- Chính sách này xác định ai có thể truy cập vào tài nguyên và các hành động họ có thể thực hiện trên tài nguyên đó.

- Ví dụ: Một S3 bucket có thể có một chính sách cho phép một IAM user cụ thể đọc hoặc ghi dữ liệu trong bucket.

-

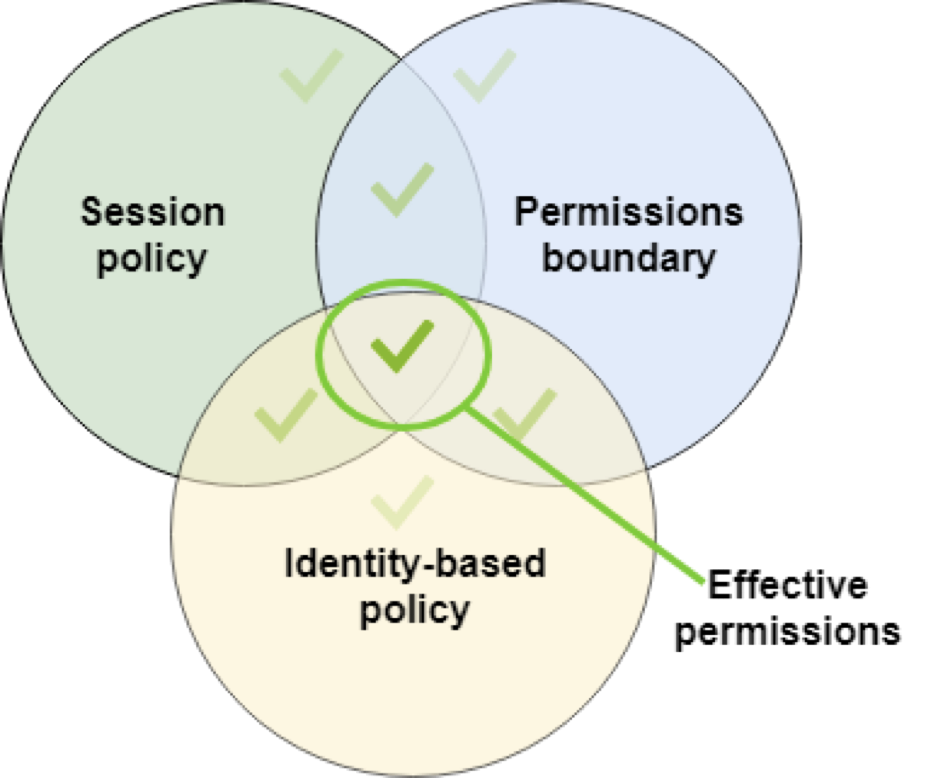

Session policy (Chính sách phiên):

- Là các chính sách tạm thời được sử dụng cho phiên làm việc của vai trò (role) hoặc người dùng liên kết (federated user) trong API hoặc CLI.

- Chính sách này giới hạn quyền truy cập trong suốt phiên làm việc và hết hiệu lực khi phiên làm việc kết thúc.

- Ví dụ: Khi một ứng dụng sử dụng vai trò IAM để thực hiện một nhiệm vụ cụ thể, một session policy có thể được sử dụng để giới hạn quyền truy cập của vai trò trong thời gian hoạt động của phiên.

-

Permissions boundary (Giới hạn quyền truy cập):

- Là một loại chính sách được sử dụng để đặt giới hạn tối đa cho quyền truy cập của người dùng hoặc vai trò.

- Permissions boundary có thể được đính kèm vào người dùng hoặc vai trò để giới hạn quyền truy cập của họ.

- Chính sách này được sử dụng như một hàng rào an toàn để đảm bảo rằng người dùng hoặc vai trò không thể vượt quá giới hạn quyền truy cập đã được thiết lập.

- Usecase:

-

Create Role for Lambda function

-

Create Role for EC2 instances

- Tương tác giữa Permissions Boundary và IAM Policy:

- Khi Permissions Boundary và IAM Policy được đính kèm vào cùng một IAM user hoặc role, quyền truy cập thực tế của user hoặc role sẽ bị giới hạn bởi sự tương tác giữa cả hai chính sách.

- Permissions Boundary luôn áp đặt giới hạn trên quyền truy cập. Do đó, nếu Permissions Boundary từ chối hoặc không cho phép bất kỳ quyền truy cập nào, thì user hoặc role sẽ không có quyền truy cập (no permissions).

- Ngay cả khi IAM Policy cho phép một số quyền truy cập, nếu Permissions Boundary từ chối quyền truy cập đó hoặc không bao gồm quyền truy cập đó trong phạm vi của nó, user hoặc role vẫn sẽ không có quyền truy cập.

-

-

Organizations SCP (Service Control Policy):

- Là chính sách kiểm soát dịch vụ (SCP) trong AWS Organizations, được sử dụng để kiểm soát quyền truy cập cho các tài khoản trong tổ chức.

- SCP áp dụng cho tất cả các tài khoản con trong tổ chức và có thể giới hạn các hành động hoặc dịch vụ mà các tài khoản đó có thể truy cập.

- SCP là một cách để quản lý quyền truy cập ở cấp tổ chức và đảm bảo tuân thủ các chính sách bảo mật.

-

ACL (Access Control List):

- Access Control List (ACL) là một cơ chế kiểm soát quyền truy cập trong các dịch vụ như S3 hoặc EC2.

- ACL xác định ai có thể truy cập vào tài nguyên và các hành động họ có thể thực hiện trên tài nguyên đó.

- ACL khác với IAM policies ở chỗ nó được sử dụng trên cơ sở từng tài nguyên để kiểm soát quyền truy cập.

Best practices

-

Áp dụng nguyên tắc đặc quyền tối thiểu: Chỉ cấp quyền truy cập cần thiết cho mỗi người dùng hoặc vai trò để thực hiện công việc của họ.

-

Sử dụng MFA (Xác thực đa yếu tố): Kích hoạt xác thực đa yếu tố cho các tài khoản có quyền truy cập vào tài khoản root và các tài khoản IAM quan trọng khác để tăng cường bảo mật.

-

Sử dụng IAM Roles cho ứng dụng và dịch vụ: Sử dụng IAM roles để cấp quyền truy cập cho các ứng dụng hoặc dịch vụ thay vì sử dụng IAM user với access keys.

-

Sử dụng Permissions Boundaries: Đối với các IAM user và roles, sử dụng permissions boundaries để giới hạn tối đa quyền truy cập của họ.

-

Kiểm soát quyền truy cập của root user: Hạn chế sử dụng root user, chỉ sử dụng khi thật sự cần thiết. Thiết lập MFA cho tài khoản root để đảm bảo an toàn.

-

Quản lý access keys: Thường xuyên xoá và tạo lại access keys. Sử dụng IAM roles hoặc federated user thay vì access keys nếu có thể.

-

Sử dụng tags và groups để quản lý permissions: Sử dụng tags và IAM groups để quản lý permissions dễ dàng hơn, thay vì cấp quyền cho từng người dùng riêng lẻ.

-

Đánh giá và giám sát quyền truy cập: Thường xuyên đánh giá và giám sát quyền truy cập của người dùng và vai trò để phát hiện bất kỳ sự bất thường nào.

-

Sử dụng phiên làm việc ngắn hạn (Temporary Sessions): Sử dụng phiên làm việc ngắn hạn để cấp quyền truy cập tạm thời và hạn chế rủi ro an ninh.

-

Sử dụng Service Control Policies (SCP): Nếu sử dụng AWS Organizations, tận dụng SCP để kiểm soát quyền truy cập ở cấp tổ chức.

Tools

Trong AWS IAM, có một số công cụ (tools) hữu ích mà bạn có thể sử dụng để quản lý và theo dõi quyền truy cập và danh tính trong tài khoản AWS của mình. Dưới đây là các công cụ quan trọng trong IAM:

-

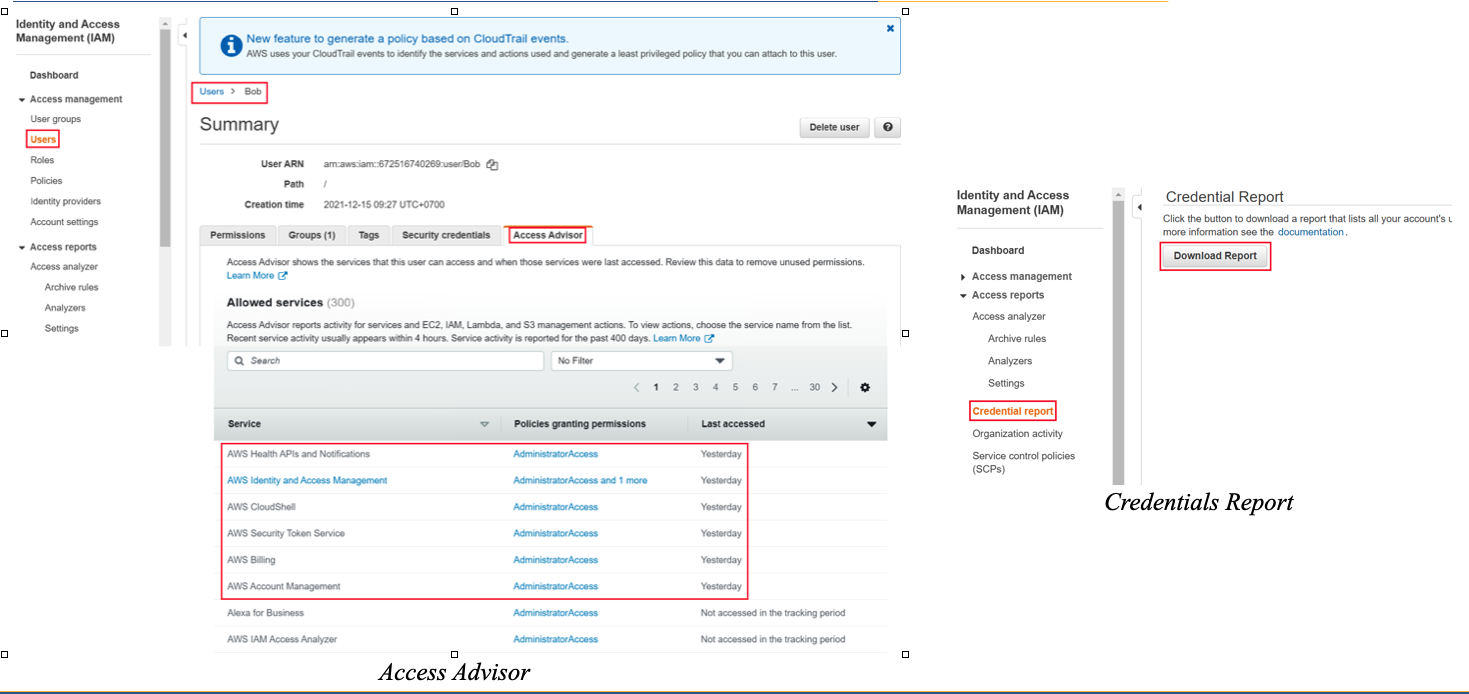

Access Advisor:

- Mô tả: Access Advisor cung cấp thông tin về việc sử dụng quyền truy cập của người dùng và vai trò trong tài khoản AWS của bạn. Bạn có thể xem chi tiết về các hành động mà người dùng hoặc vai trò đã thực hiện trong các dịch vụ AWS khác nhau.

- Cách sử dụng: Bạn có thể sử dụng Access Advisor trong IAM Management Console để xem xét và quản lý quyền truy cập của người dùng và vai trò. Công cụ này cho phép bạn xác định quyền truy cập không sử dụng và có thể giúp bạn áp dụng nguyên tắc đặc quyền tối thiểu bằng cách loại bỏ các quyền truy cập không cần thiết.

-

Credentials Report:

- Mô tả: Credentials Report là một báo cáo cung cấp thông tin chi tiết về các thông tin xác thực (credentials) của người dùng IAM trong tài khoản AWS của bạn.

- Cách sử dụng: Bạn có thể tạo báo cáo này trong IAM Management Console. Báo cáo này bao gồm các thông tin như ngày hết hạn của access keys, trạng thái của password, MFA, và nhiều thông tin khác về thông tin xác thực của người dùng. Điều này giúp bạn quản lý thông tin xác thực và phát hiện bất kỳ thông tin xác thực nào cần cập nhật hoặc vô hiệu hóa.

-

Access Analyzer:

- Mô tả: Access Analyzer là một công cụ phân tích quyền truy cập giúp bạn phát hiện các quyền truy cập có thể được cung cấp cho các nguồn lực trong tài khoản AWS của bạn. Nó xác định và phân tích các chính sách để xem xét liệu có bất kỳ quyền truy cập nào được cung cấp cho các nguồn lực của bạn từ bên ngoài tổ chức hoặc tài khoản AWS của bạn.

- Cách sử dụng: Bạn có thể sử dụng Access Analyzer để theo dõi và quản lý quyền truy cập vào các tài nguyên của mình. Công cụ này giúp bạn xác định và kiểm soát các quyền truy cập không mong muốn, đảm bảo an toàn cho tài khoản và dữ liệu của bạn.

Bình luận (0)